1. Tóm Tắt Chi Tiết Nội Dung Giáo Trình “An Ninh Mạng Thông Tin”

Bài giảng tập trung vào 7 Chương chính, mỗi chương giải quyết một khía cạnh quan trọng, tạo nên một chuỗi kiến thức vững chắc về bảo mật thông tin và hệ thống mạng.

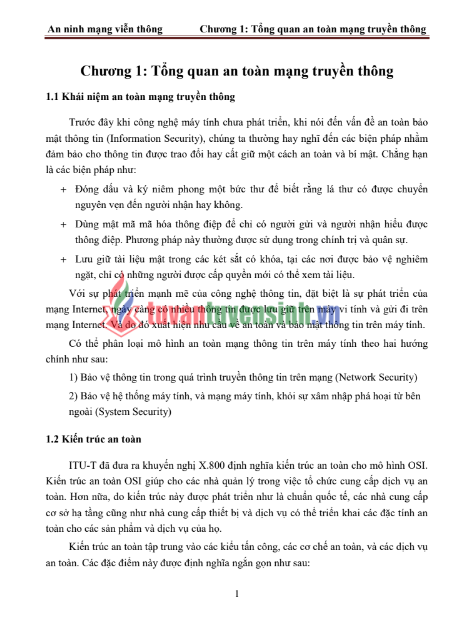

1. Tổng quan an toàn mạng truyền thông (Chương 1)

Chương này thiết lập nền tảng lý thuyết và định nghĩa các thuật ngữ cốt lõi.

- Khái niệm và Kiến trúc an toàn: Khái niệm an toàn mạng truyền thông được giới thiệu, mở rộng từ các biện pháp đảm bảo an toàn bảo mật thông tin truyền thống. Kiến trúc an toàn là khung xương để xây dựng các giải pháp bảo mật.

- Tấn công mạng (Network Attacks): Các mối đe dọa được phân loại rõ ràng:

- Tấn công thụ động (Passive Attacks): Kẻ tấn công thu thập thông tin mà không làm thay đổi hệ thống, ví dụ như nghe lén hoặc phân tích lưu lượng để tìm kiếm các mẫu truyền thông. Mục tiêu là làm lộ tính bảo mật.

- Tấn công tích cực (Active Attacks): Kẻ tấn công thay đổi dữ liệu hoặc tài nguyên hệ thống, ví dụ như giả mạo, phủ nhận dịch vụ (Denial of Service – DoS), hoặc sửa đổi nội dung bản tin. Mục tiêu là làm mất tính toàn vẹn và tính sẵn sàng.

- Tấn công DoS/DDoS: Mục tiêu là làm sập hoàn toàn mạng, bằng cách làm mất khả năng hoạt động của mạng hoặc làm quá tải mạng với các bản tin gửi liên tiếp tới mạng đó để làm suy giảm hiệu năng mạng.

- Dịch vụ và Cơ chế an toàn: Giáo trình phân biệt rõ ràng giữa Dịch vụ an toàn (Security Service – mục tiêu bảo mật) và Cơ chế an toàn (Security Mechanism – công cụ kỹ thuật để đạt được dịch vụ).

- Dịch vụ an toàn bao gồm Tính bảo mật, Tính toàn vẹn dữ liệu, Tính xác thực, Tính không chối bỏ và Tính sẵn sàng.

- Cơ chế an toàn bao gồm mật mã hóa, chữ ký số, kiểm soát truy nhập, và đệm lưu lượng (chèn các bit vào các khoảng trống của luồng dữ liệu để gây khó khăn cho tấn công phân tích lưu lượng).

- Mô hình an toàn mạng: Mô hình logic được trình bày, bao gồm sự tương tác giữa bên gửi, bên nhận, mạng Internet, kênh thông tin logic, và kẻ tấn công. Kỹ thuật an toàn có hai thành phần: phép biến đổi an toàn lên thông tin và thông tin bí mật được chia sẻ.

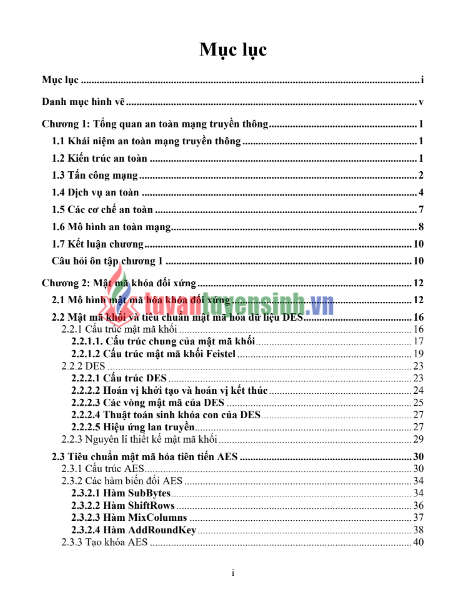

2. Mật mã khóa đối xứng (Chương 2)

Chương này là nền tảng của Mật mã học, giới thiệu về các thuật toán tốc độ cao.

- Mô hình Mật mã hóa khóa đối xứng: Mô hình cơ bản sử dụng cùng một khóa bí mật cho cả quá trình mã hóa và giải mã.

- Mật mã khối (Block Cipher):

- Cấu trúc chung: Các thuật toán được thiết kế để mã hóa các khối dữ liệu có kích thước cố định.

- Cấu trúc Feistel: Cấu trúc được sử dụng trong DES, có đặc điểm là quá trình giải mã sử dụng cùng một thuật toán nhưng đảo ngược thứ tự khóa con.

- Tiêu chuẩn Mật mã hóa dữ liệu DES (Data Encryption Standard): DES là một thuật toán mật mã khối cổ điển, giáo trình phân tích cấu trúc, hoán vị khởi tạo và kết thúc, các vòng mật mã, và thuật toán sinh khóa con của DES.

- Tiêu chuẩn Mật mã hóa tiên tiến AES (Advanced Encryption Standard):

- Cấu trúc AES: Là mật mã khối hiện đại thay thế DES, không sử dụng cấu trúc Feistel mà dựa trên mạng thay thế-hoán vị (Substitution-Permutation Network).

- Các Hàm biến đổi: Quá trình mã hóa AES bao gồm 4 hàm biến đổi chính:

- SubBytes: Thực hiện phép thay thế byte phi tuyến tính.

- ShiftRows: Thực hiện phép dịch hàng tuần hoàn.

- MixColumns: Thực hiện phép trộn các cột, đảm bảo sự khuếch tán.

- AddRoundKey: Thực hiện phép cộng XOR khóa vòng với trạng thái dữ liệu.

- Ứng dụng và Chế độ Mật mã khối:

- Mật mã hóa nhiều lần (Multiple Encryption): Ví dụ như 3DES, sử dụng nhiều khóa để tăng cường độ an toàn.

- Các Chế độ hoạt động: Giáo trình phân tích các chế độ phổ biến: ECB (Electronic Codebook), CBC (Cipher Block Chaining), CFB (Cipher Feedback), OFB (Output Feedback), và CTR (Counter). Các chế độ này quyết định cách thức áp dụng mật mã khối cho luồng dữ liệu lớn.

- Mật mã dòng (Stream Cipher): Giới thiệu nguyên lý tạo số giả ngẫu nhiên (Pseudorandom Number Generation) và thuật toán mật mã dòng như RC4, được sử dụng để mã hóa từng bit hoặc từng byte của luồng dữ liệu.

3. Mật mã khóa bất đối xứng (Chương 3)

Chương này giới thiệu về Mật mã khóa công khai, giải quyết vấn đề phân phối khóa.

- Nguyên lý Hệ thống Mật mã khóa công khai: Sử dụng một cặp khóa – Khóa công khai (Public Key) dùng để mã hóa và Khóa bí mật (Private Key) dùng để giải mã.

- Các Ứng dụng: Mật mã khóa công khai có 3 ứng dụng chính: Mật mã hóa/Bảo mật (Confidentiality), Chữ ký số (Digital Signature – Toàn vẹn và Không chối bỏ), và Trao đổi khóa (Key Exchange).

- Các Yêu cầu: Hệ mật khóa công khai cần thỏa mãn tính an toàn lý thuyết (khó phá mã về mặt tính toán), tính hiệu quả, và khả năng sinh khóa ngẫu nhiên.

- Các Giải thuật chính:

- Giải thuật RSA: Dựa trên độ khó của bài toán phân tích thừa số nguyên tố.

- Trao đổi khóa Diffie-Hellman: Một giao thức cho phép hai bên trao đổi một khóa bí mật chung thông qua một kênh không an toàn.

- Hệ thống mật mã Elgamal: Dựa trên bài toán Logarit rời rạc.

4. Các giải thuật toàn vẹn dữ liệu và Xác thực (Chương 4 & 5)

Hai chương này tập trung vào việc đảm bảo dữ liệu không bị thay đổi và xác minh danh tính.

- Hàm băm (Hash Function):

- Ứng dụng: Được sử dụng để nhận thực bản tin, tạo ra một “dấu vân tay” duy nhất cho dữ liệu.

- Yêu cầu và Độ an toàn: Hàm băm cần là hàm một chiều (tính toán băm nhanh, nhưng không thể tìm lại bản gốc từ giá trị băm) và chống va chạm mạnh (khó tìm hai bản tin khác nhau có cùng giá trị băm).

- Mã Xác thực Bản tin MAC (Message Authentication Code): Được sử dụng để xác thực nguồn gốc và tính toàn vẹn của bản tin.

- HMAC: MAC dựa trên hàm băm, kết hợp khóa bí mật với hàm băm, được coi là một phương pháp an toàn và hiệu quả để tạo MAC.

- Quản lý và Phân phối khóa (Chương 5): Là vấn đề cốt lõi của mật mã học.

- Phân phối Khóa Đối xứng: Sử dụng mật mã hóa đối xứng hoặc bất đối xứng để trao đổi khóa bí mật.

- Phân phối Khóa Công khai: Sử dụng Chứng thư X.509, là một chuẩn chứng thực kỹ thuật số để xác minh quyền sở hữu khóa công khai.

- Xác thực người sử dụng từ xa (Remote User Authentication): Giáo trình giới thiệu nguyên lý và các phương pháp xác thực sử dụng mật mã khóa đối xứng, đảm bảo người dùng truy nhập vào hệ thống từ xa là hợp lệ.

5. An toàn Hệ thống Internet (Chương 7)

Chương này áp dụng các kiến thức mật mã học và bảo mật vào môi trường mạng thực tế.

- An toàn Máy tính và Hệ thống Thông tin: An ninh máy tính là việc thực hiện các biện pháp đảm bảo tính bảo mật, tính toàn vẹn và tính sẵn sàng của cơ sở hạ tầng CNTT (phần cứng, phần mềm, phần sụn).

- Đe dọa và Tấn công: Mối đe dọa là nguy cơ tiềm ẩn về bảo mật. Cuộc tấn công là mối đe dọa đã được thực hiện, và biện pháp đối phó là bất kỳ phương thức nào được thực hiện để đối phó với cuộc tấn công.

- Phần mềm độc hại (Malware): Phân loại và phân tích các loại phần mềm độc hại như Virus (nhiễm độc nội dung) , Sâu (khai thác điểm yếu) , Thư rác, Trojan , Zombie/Bots (thực thể tấn công) , Keyloggers, Lừa đảo, Phần mềm gián điệp (đánh cắp thông tin) , và Backdoor, Rootkit (lấy trộm thông tin).

- Tấn công Từ chối Dịch vụ (DoS) và Phân tán (DDoS):

- Giới thiệu các loại tấn công DoS, bao gồm tấn công tràn ngập (flooding attack) và tấn công phản xạ và khuếch đại (reflection and amplification attacks).

- Phát hiện Xâm nhập (Intrusion Detection):

- Xâm nhập: Hoạt động có chủ đích, lợi dụng các tổn thương của hệ thống thông tin nhằm phá vỡ tính sẵn sàng, tính toàn vẹn và tính bảo mật của hệ thống.

- Hệ thống Phát hiện Xâm nhập (IDS): Phân tích các phương pháp phân tích, bao gồm HIDS (Host-based IDS), NIDS (Network-based IDS) , và hệ thống lai/phân tán.

- Honeypot: Là một hệ thống bẫy được thiết lập để thu hút tin tặc, cho phép thu thập thông tin về các cuộc tấn công.

- Tường lửa và Ngăn chặn Xâm nhập:

- Tường lửa (Firewall): Sự cần thiết của tường lửa trong việc thiết lập ranh giới bảo mật.

- Các loại Tường lửa: Giới thiệu các đặc tính và chính sách truy nhập, các loại tường lửa khác nhau.

- Hệ thống Ngăn chặn Xâm nhập (IPS): Được thiết kế để chủ động ngăn chặn các cuộc tấn công thay vì chỉ phát hiện.

2. Cảm Nhận Cá Nhân và Đánh Giá Chuyên Sâu

Bài giảng “An ninh Mạng Thông tin” là một tài liệu học thuật có chất lượng cao, phản ánh đúng tầm quan trọng và sự phức tạp của lĩnh vực an toàn thông tin trong thời đại hiện nay. Nó mang tính chiến lược trong việc đào tạo đội ngũ kỹ sư có khả năng làm chủ các công nghệ bảo mật cốt lõi.

Có thể bạn cũng muốn đọc thêm các cuốn sách sau:

1. Tính Hệ Thống và Độ Sâu Học Thuật Của Mật Mã Học

Cảm nhận rõ rệt nhất về giáo trình là tính hệ thống và sự đầu tư vào nền tảng lý thuyết. Việc dành 4 Chương (Chương 2, 3, 4, 5) để trình bày chi tiết về Mật mã học, Hàm băm, MAC, và Quản lý khóa cho thấy tác giả đặt trọng tâm vào công cụ bảo mật (Security Mechanisms).

- Tiếp cận từ Cấu trúc Thuật toán: Thay vì chỉ liệt kê, giáo trình đi sâu vào cấu trúc bên trong của các thuật toán kinh điển như DES (cấu trúc Feistel ) và hiện đại như AES (hàm SubBytes, ShiftRows, MixColumns, AddRoundKey ). Sự phân tích chi tiết này là cực kỳ quan trọng, giúp người học không chỉ biết cách sử dụng API mà còn hiểu được nguyên tắc thiết kế mật mã khối và hiệu ứng lan truyền, từ đó đánh giá được độ mạnh yếu của thuật toán.

- Giải quyết Bài toán Cốt lõi: Giáo trình đã giải quyết thành công các bài toán cốt lõi của An toàn Thông tin thông qua các công nghệ cụ thể:

- Bảo mật (Confidentiality): Giải quyết bằng Mật mã khóa đối xứng (AES, DES) và Bất đối xứng (RSA, Elgamal).

- Toàn vẹn và Xác thực (Integrity & Authentication): Giải quyết bằng Hàm băm, MAC, và HMAC.

- Phân phối Khóa (Key Exchange): Giải quyết bằng Diffie-Hellman và Chứng thư X.509. Việc sử dụng các chế độ hoạt động của mật mã khối như CBC, CFB, OFB, CTR là minh chứng cho sự cần thiết phải áp dụng kỹ thuật mã hóa đúng cách cho các kịch bản truyền dữ liệu khác nhau (dữ liệu khối hoặc luồng).

2. Sự Cập Nhật và Tính Ứng Dụng Thực Tiễn

Mặc dù có nền tảng lý thuyết vững chắc, giáo trình không bỏ qua các vấn đề an ninh thực tế đang diễn ra trong môi trường mạng. Chương 7 về An toàn Hệ thống Internet là một minh chứng rõ ràng nhất cho tính ứng dụng cao của tài liệu.

- Phòng thủ Đa Tầng: Giáo trình đưa ra một cái nhìn toàn diện về phòng thủ:

- Tấn công Thụ động và Tích cực: Phân tích rõ ràng hai loại tấn công này giúp định hình chiến lược phòng thủ. Ví dụ: tấn công thụ động được đối phó bằng cách mã hóa và đệm lưu lượng , trong khi tấn công tích cực cần các cơ chế như điều khiển định tuyến hoặc chứng thực bên thứ 3 tin tưởng.

- Malware và Kỹ thuật Tấn công: Phân loại chi tiết các phần mềm độc hại từ Virus, Sâu, Trojan đến Rootkit, giúp người học hiểu được các lỗ hổng hệ thống đang bị khai thác và phương thức lây lan của chúng.

- Công nghệ Giám sát và Phòng vệ: Việc trình bày về Hệ thống Phát hiện Xâm nhập (IDS) và Tường lửa (Firewall) cho thấy giáo trình tập trung vào các công nghệ bảo mật đang được triển khai. Sự phân biệt giữa HIDS (phát hiện trên máy chủ) và NIDS (phát hiện trên mạng) , cùng với việc giới thiệu Honeypot như một công cụ thu thập thông tin tấn công, là những kiến thức thực tiễn và tiên tiến.

- Chiến lược An toàn Máy tính: Giáo trình nhấn mạnh rằng an toàn máy tính là cuộc chiến giữa kẻ tấn công cố tìm ra lỗ hổng và người thiết kế/quản trị viên cố gắng bịt các lỗ hổng lại. Điều này đặt ra yêu cầu về tính liên tục của các biện pháp đối phó và chiến lược bảo mật hệ thống thông tin, bao gồm việc lập kế hoạch, phát triển, và cập nhật định kỳ các kế hoạch bảo mật.

3. Đánh Giá về Phương Pháp và Kết Cấu Bài Giảng

Sự sắp xếp các chương từ Lý thuyết nền tảng (Mật mã) đến Ứng dụng thực tiễn (An toàn Internet) là một điểm mạnh về mặt sư phạm.

- Sự Liên kết Nội dung: Các chương được kết nối một cách chặt chẽ. Ví dụ, Chương 5 về Xác thực không thể tách rời khỏi Chương 2 và 3 về Mật mã đối xứng và bất đối xứng , bởi lẽ việc phân phối khóa và chứng thư X.509 là việc áp dụng trực tiếp các thuật toán mã hóa.

- Định nghĩa An toàn Toàn diện: Định nghĩa an ninh máy tính phải đảm bảo tính bảo mật, tính toàn vẹn và tính sẵn sàng là một triết lý xuyên suốt giáo trình. Điều này giúp người học nhận thức rằng An toàn Thông tin không chỉ là mã hóa dữ liệu mà còn là khả năng chống chịu của toàn bộ hệ thống (ví dụ, chống lại tấn công DoS ).

- Tầm nhìn về Tính Di động và Phân tán: Giáo trình chạm tới vấn đề An toàn truy nhập mạng, một khía cạnh ngày càng quan trọng trong các môi trường làm việc hiện đại. Các mô hình bảo mật được thiết kế phải đảm bảo an toàn cho quá trình truyền thông khỏi kẻ tấn công, không chỉ giới hạn trong một mạng vật lý cụ thể.

4. Kết Luận Tổng Thể và Tầm Quan Trọng Chiến Lược

Bài giảng “An ninh Mạng Thông tin” là một tài liệu học thuật giá trị, cung cấp cho sinh viên chuyên ngành Điện tử truyền thông một hệ thống kiến thức toàn diện để làm chủ các công nghệ bảo mật mạng và hệ thống thông tin.

- Vai trò Thiết yếu: Trong bối cảnh hạ tầng Internet và các dịch vụ trực tuyến ngày càng phát triển, nhu cầu về chuyên gia an ninh mạng là cực kỳ lớn. Giáo trình này đã trang bị cho người học những công cụ kỹ thuật từ mức độ thuật toán (DES, AES, RSA, HMAC) đến mức độ hệ thống (IDS, Firewall, DoS Protection).

- Định hướng Tư duy: Tài liệu này không chỉ truyền đạt kiến thức mà còn định hướng tư duy phản biện trong việc thiết kế các cơ chế bảo mật. Sự phức tạp của một cơ chế bảo mật phải được xem xét kỹ lưỡng đối với các khía cạnh khác nhau của mối đe dọa. Kẻ tấn công luôn cố gắng khai thác một điểm yếu bất ngờ, do đó, người thiết kế phải có cái nhìn vượt ra ngoài cơ chế đã biết.

- Tiếp cận Kỹ thuật: Với độ chi tiết và chuyên sâu cao, bài giảng xứng đáng là tài liệu cốt lõi cho các chuyên ngành liên quan đến An toàn Thông tin, An ninh Mạng, và Điện tử Viễn thông. Việc hiểu rõ về kiến trúc Feistel hay các hàm biến đổi AES sẽ tạo tiền đề vững chắc cho việc nghiên cứu sâu hơn về bảo mật lượng tử hay các giao thức mạng thế hệ mới.

Tóm lại, giáo trình này là một nỗ lực biên soạn xuất sắc, cung cấp một lộ trình học tập logic và đầy đủ, đảm bảo người học có thể làm chủ cả lý thuyết nền tảng (Mật mã) và kỹ năng ứng dụng (An ninh Hệ thống). Nó đáp ứng hoàn hảo nhu cầu đào tạo nguồn nhân lực chất lượng cao trong lĩnh vực bảo mật thông tin tại Việt Nam.

Các sách & tài liệu khác cùng chủ đề:

- Tải FREE Bài Giảng PDF Tổng Quan Về Lập Trình Và Ngôn Ngữ Lập Trình

- Tải FREE Bài Giảng Học Máy Đại Học Công Nghệ Thông Tin PDF

- Tải FREE giáo trình Lập Trình Python 1 PDF – Đại học Đông Á

- Tải FREE giáo trình Đường Vào Lập Trình Python PDF – Đại học Quốc Gia Hà Nội

- Tải FREE tài liệu Tổng Quan Về Mạng Máy Tính Và Bảo Mật Thông Tin PDF