Chào bạn, tôi đã tiếp nhận tài liệu bạn tải lên, đó là giáo trình “550477288-Bao-Matt-Hong-Tin.pdf” (Bảo Mật Thông Tin), được biên soạn bởi ThS. Văn Thiên Hoàng và KS. Bùi Văn Thiệu, là tài liệu lưu hành tại Đại học Kỹ thuật Công nghệ TP.HCM (HUTECH)1111.

Dưới đây là phần tóm tắt chi tiết, diễn giải nội dung đầy đủ và cảm nhận cá nhân của tôi về giáo trình này, được trình bày theo đúng các yêu cầu về cấu trúc, định dạng và độ dài của bạn, sử dụng thông tin và các khái niệm cốt lõi trong tài liệu.

Tóm Tắt Và Cảm Nhận Về Giáo Trình Bảo Mật Thông Tin

1. Tóm Tắt Chi Tiết Nội Dung Giáo Trình

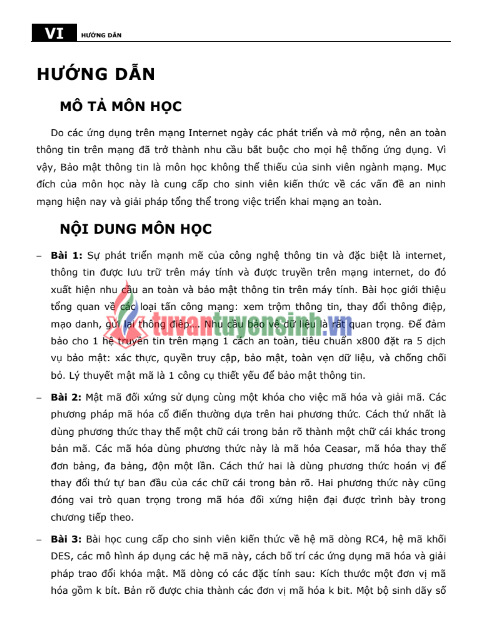

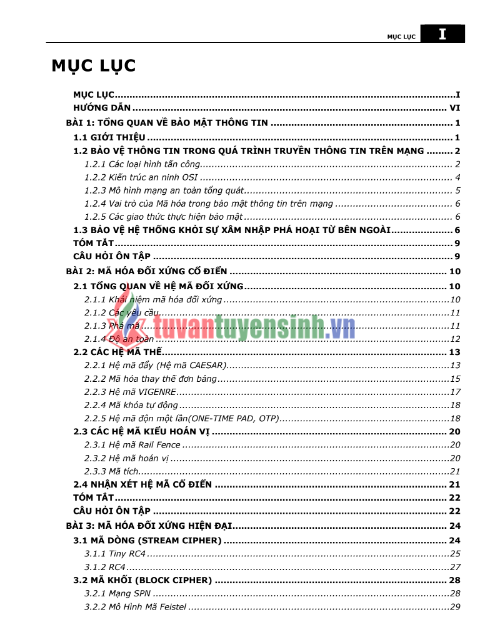

Giáo trình “Bảo Mật Thông Tin” là một tài liệu chuyên sâu, toàn diện, được thiết kế cho sinh viên ngành mạng nhằm cung cấp kiến thức về các vấn đề an ninh mạng hiện nay và các giải pháp tổng thể để triển khai mạng an toàn222. Nội dung môn học được chia thành 9 bài học chính, tiến triển một cách logic từ tổng quan, lý thuyết mật mã cơ bản đến các ứng dụng và giao thức bảo mật hiện đại.

1.1 Tổng Quan Về Bảo Mật Thông Tin (Bài 1)

Bài học này đặt nền móng bằng cách giải thích nhu cầu bức thiết của an toàn và bảo mật thông tin trong bối cảnh Internet phát triển mạnh mẽ3333.

- Các Loại Hình Tấn Công: Giáo trình phân loại các hành động tấn công mạng thành các kiểu chính, diễn ra trong quá trình truyền thông tin giữa hai bên (ví dụ: Alice và Bob) bởi kẻ xấu (Trudy)4:

- Xem trộm thông tin (Release of Message Content): Kẻ tấn công đọc được nội dung thông điệp bí mật5.

- Thay đổi thông điệp (Modification of Message): Kẻ tấn công sửa đổi nội dung thông điệp trên đường truyền6.

- Mạo danh (Masquerade): Kẻ tấn công giả danh một thực thể hợp pháp để trao đổi thông tin7.

- Gửi lại thông điệp (Replay message): Kẻ tấn công sao chép và phát lại thông điệp cũ, có thể gây ra tác hại lớn trong các giao dịch tài chính (ví dụ: yêu cầu chuyển tiền lặp lại)8888888888888.

- Kiến Trúc An Ninh X.800 (OSI): Để chuẩn hóa việc xây dựng hệ thống an ninh, kiến trúc X.800 định ra 5 dịch vụ bảo mật thiết yếu9999999:

- Xác thực (Authentication): Đảm bảo thực thể trao đổi đúng là thực thể đã tuyên bố, không cho phép mạo danh10.

- Quyền truy cập (Access Control): Ngăn cấm việc sử dụng tài nguyên (thông tin, thiết bị) trái phép11.

- Bảo mật (Confidentiality): Ngăn chặn việc lộ thông tin ra bên ngoài12.

- Toàn vẹn dữ liệu (Data Integrity): Đảm bảo dữ liệu không bị thay đổi trong quá trình truyền13.

- Chống chối bỏ (Non-repudiation): Ngăn chặn việc một bên phủ nhận hành động đã thực hiện (người gửi không chối đã gửi, người nhận không chối đã nhận)14141414.

- Kiểm soát Truy cập (Access Control): Để bảo vệ hệ thống khỏi sự xâm nhập từ bên ngoài, cần có hai yếu tố 15: Chứng thực truy cập (Authentication – ví dụ: username/password, sinh trắc học) và Phân quyền (Authorization – xác định hành động được phép thực hiện)16161616.

- Vai trò của Mật Mã: Lý thuyết mật mã (cryptography) là công cụ cơ bản thiết yếu 17171717, đáp ứng được các dịch vụ như xác thực, bảo mật, toàn vẹn dữ liệu, và chống chối bỏ18.

1.2 Mã Hóa Đối Xứng Cổ Điển (Bài 2)

Bài học này đi sâu vào các hệ mã hóa đầu tiên, nơi mà cùng một khóa được dùng cho cả mã hóa và giải mã1919. Các phương pháp này được phân loại thành hai nhóm chính20:

- Hệ Mã Thế (Substitution Ciphers): Thay thế một chữ cái trong bản rõ bằng một chữ cái khác trong bản mã21.

- Hệ mã Đẩy (CAESAR): Một dạng mã hóa thay thế đơn giản với khóa là một giá trị dịch chuyển cố định.

- Mã hóa Thay thế Đơn bảng (Monoalphabetic): Mỗi chữ cái trong bản rõ luôn được thay thế bằng cùng một chữ cái bản mã.

- Hệ mã VIGENRE: Sử dụng nhiều bảng chữ cái thay thế dựa trên một khóa chuỗi (mã đa bảng), tăng cường độ an toàn so với mã đơn bảng.

- Hệ mã độn một lần (ONE-TIME PAD, OTP): Hệ mã lý tưởng, an toàn tuyệt đối nếu khóa là ngẫu nhiên thực sự, chỉ dùng một lần và có độ dài bằng bản rõ.

- Hệ Mã Kiểu Hoán Vị (Transposition Ciphers): Thay đổi thứ tự ban đầu của các chữ cái trong bản rõ2222.

- Hệ mã Rail Fence: Hoán vị đơn giản theo hình zíc-zắc.

- Hệ mã Hoán vị (Columnar Transposition): Hoán vị phức tạp hơn, dựa trên việc ghi bản rõ theo hàng và đọc theo thứ tự cột được xác định bởi khóa.

- Mã Tích (Product Cipher): Sự kết hợp của cả hai phương thức thay thế và hoán vị để tạo ra độ an toàn cao hơn.

1.3 Mã Hóa Đối Xứng Hiện Đại (Bài 3)

Phần này chuyển sang các thuật toán mật mã hiện đại, phức tạp hơn, là nền tảng cho an ninh mạng ngày nay23.

- Mã Dòng (Stream Cipher): Mã hóa bản rõ theo từng đơn vị nhỏ (bit hoặc byte) bằng cách XOR với một dãy khóa ngẫu nhiên (key stream) được sinh ra từ khóa chính24242424.

- RC4 (Ron’s Code 4): Một trong những hệ mã dòng phổ biến, được sử dụng rộng rãi trong các giao thức như SSL/TLS và WEP/WPA.

- Mã Khối (Block Cipher): Mã hóa một khối dữ liệu có kích thước xác định (ví dụ: 64 bit, 128 bit)2525.

- Mạng S-P (Substitution-Permutation Network): Giải pháp mã hóa khối dựa trên việc kết hợp các S-box (hộp thay thế) và P-box (hộp hoán vị), tạo ra hai tính chất thiết yếu của mật mã hiện đại26:

- Tính Khuếch tán (Diffusion): Thay đổi một bit đầu vào sẽ lan truyền ảnh hưởng đến nhiều bit đầu ra.

- Tính Gây lẫn (Confusion): Làm cho mối quan hệ giữa bản mã và khóa trở nên phức tạp nhất có thể.

- Mô Hình Mã Feistel: Một dạng tiếp cận khác, bản rõ được chia thành hai nửa và biến đổi qua một số vòng lặp27.

- Mã DES (Data Encryption Standard): Hệ mã khối nổi tiếng thuộc mô hình Feistel, gồm 16 vòng lặp, khối dữ liệu 64 bit, khóa 56 bit28.

- Triple DES (3DES): Tăng cường độ an toàn bằng cách áp dụng DES ba lần liên tiếp với hai hoặc ba khóa khác nhau.

- AES (Advanced Encryption Standard): Hệ mã khối hiện đại thay thế DES, sử dụng Mạng S-P.

- Mạng S-P (Substitution-Permutation Network): Giải pháp mã hóa khối dựa trên việc kết hợp các S-box (hộp thay thế) và P-box (hộp hoán vị), tạo ra hai tính chất thiết yếu của mật mã hiện đại26:

- Các Mô Hình Ứng Dụng Mã Khối (Operating Modes): Cách áp dụng mã khối cho bản tin dài bằng cách chia thành nhiều khối $P=P_{0}P_{1}…P_{n-1}$29. Các mô hình chính là:

- ECB (Electronic Codebook).

- CBC (Cipher Block Chaining).

- CFB (Cipher Feedback).

- OFB (Output Feedback).

- CTR (Counter).

- Quản Lý Trao Đổi Khóa Mật: Giải pháp hiệu quả là sử dụng một bên thứ ba tin cậy (C) làm trung tâm phân phối khóa (KDC) để gửi khóa theo các kênh mã hóa đến A và B.

1.4 Mã Hóa Khóa Công Khai RSA (Bài 4)

Bài học chuyển sang hệ mã khóa bất đối xứng, giải pháp cốt lõi cho việc phân phối khóa và chữ ký số, dựa trên Lý thuyết Số30.

- Lý thuyết Số Cần thiết: Các khái niệm toán học quan trọng bao gồm Phép toán đồng dư và Định lý Fermat31.

- Khái niệm Khóa Công khai: Sử dụng hai khóa khác nhau32:

- Khóa Công khai (Public Key): Mọi người đều biết, dùng để mã hóa thông tin và kiểm chứng chữ ký.

- Khóa Riêng (Private Key): Chỉ người nhận biết, dùng để giải mã bản tin hoặc tạo chữ ký.

- Hệ mã RSA: Là mã công khai phổ biến nhất33.

- Nguyên lý: Dựa trên các phép toán lũy thừa theo modulo số rất lớn34.

- Độ An toàn: Dựa trên bài toán khó là phân tích một số rất lớn ra thừa số nguyên tố. Việc tìm khóa riêng (thám mã) khi biết khóa công khai là không khả thi về mặt tính toán35.

1.5 Quản Lý Khóa Dùng Mã Khóa Công Khai (Bài 5)

Bài này tập trung vào cách mã khóa công khai giải quyết bài toán phân phối khóa mật, bao gồm phân phối khóa công khai một cách bí mật và sử dụng khóa công khai để phân phối khóa mật36.

- Phân phối Khóa Công khai (4 Giải pháp):

- Thông báo công khai khóa: Người dùng tự phân phối, nhưng có điểm yếu là dễ bị mạo danh373737.

- Thư mục truy cập công cộng: Lưu khóa công khai tại một nơi công cộng.

- Chủ quyền khóa công khai: Người nắm giữ khóa công khai.

- Chứng nhận khóa công khai: Khóa được nơi có thẩm quyền chứng nhận (CA)38.

- Trao đổi Khóa Diffie-Hellman: Sơ đồ khóa công khai đầu tiên (năm 1976), dùng để thiết lập một khóa chung chỉ có hai đối tác biết39. Độ an toàn dựa trên độ khó của bài toán tính logarit rời rạc40.

- Chống Tấn công Phát lại Thông điệp (Replay Attack): Giới thiệu các phương pháp để chống lại tấn công này khi ứng dụng mã hóa41.

1.6 Mã Chứng Thực Thông Điệp, Hàm Băm (Bài 6)

Bài học này tập trung vào tính toàn vẹn và xác thực nguồn gốc thông điệp, không phải tính bảo mật (bí mật)4242.

- Mã Xác thực Mẫu Tin (MAC – Message Authentication Code): Là một khối thông tin nhỏ được sinh ra bởi một thuật toán và một khóa bí mật, nhằm xác thực tính toàn vẹn, danh tính và nguồn gốc, từ đó giải quyết bài toán chống chối từ bản gốc43434343.

- Hàm Băm (Hash Function):

- Khái niệm: Một thuật toán tạo ra một giá trị băm (hash value) có độ dài cố định từ một đầu vào bất kỳ.

- Yêu cầu: Hàm băm cần thỏa mãn các tính chất như tính toán nhanh, đầu ra có kích thước cố định, và quan trọng nhất là khó tìm ra hai đầu vào khác nhau cùng tạo ra một giá trị băm (chống va chạm)4444.

- Các Thuật Toán: Giới thiệu các hàm băm phổ biến như MD5 (Message-Digest Algorithm 5) và SHA-1 (Secure Hash Algorithm 1)45454545.

- HMAC (Keyed-Hash Message Authentication Code): Một phương pháp để sử dụng hàm băm kết hợp với khóa bí mật để tạo ra MAC, tăng cường tính bảo mật46.

- Các Ứng dụng của Hàm Băm: Đa dạng và thiết yếu47:

- Lưu trữ Mật khẩu: Lưu trữ giá trị băm của mật khẩu thay vì mật khẩu gốc48.

- Đấu Giá Trực Tuyến: Dùng để cam kết giá thầu.

- Download File: Dùng để kiểm tra tính toàn vẹn của file tải về4949.

1.7 Bảo Mật Mạng Nội Bộ Và An Toàn IP (Bài 7)

Bài học áp dụng lý thuyết mật mã vào việc bảo mật các tầng giao thức mạng50505050.

- Bảo Mật Mạng Cục Bộ – Kerberos:

- Khái niệm: Giao thức dùng để chứng thực trên mạng nội bộ dựa trên mã hóa đối xứng515151515151.

- Hoạt động: Sử dụng máy chủ trung tâm (Key Distribution Center – KDC) để phân phối khóa và vé (ticket) cho người dùng truy cập dịch vụ.

- Hạn chế: Hệ thống dễ bị mất an toàn trước tấn công từ điển nếu người dùng chọn mật khẩu dễ đoán52.

- An Toàn IP – IPSec (IP Security):

- Khái niệm: Bộ giao thức bảo mật hoạt động ở tầng Mạng (IP)53535353.

- Lợi ích: Cung cấp xác thực, toàn vẹn và bảo mật cho gói tin IP54.

- Các Giao thức Xử lý Dữ liệu:

- AH (Authentication Header): Cung cấp xác thực và toàn vẹn dữ liệu cho gói tin IP55.

- ESP (Encapsulating Security Payload): Cung cấp bảo mật (mã hóa) và có thể cả xác thực, toàn vẹn dữ liệu56.

- Trao đổi Thông số Bảo mật IKE (Internet Key Exchange): Giao thức dùng để thiết lập khóa và Bộ thỏa thuận an ninh (SA – Security Association) giữa hai bên57.

- Các Chế độ IPSec: Gồm Chế độ Vận chuyển (Transport Mode) và Chế độ Đường hầm (Tunnel Mode)58.

1.8 Bảo Mật Web Và Mail (Bài 8)

Bài học này khám phá các giao thức bảo mật được ứng dụng ở tầng ứng dụng, phục vụ người dùng cuối5959.

- Dịch vụ Xác thực X.509:

- Khái niệm: Chuẩn về chứng chỉ số (Digital Certificate), được sử dụng rộng rãi trong mã hóa khóa công khai để xác minh danh tính60606060.

- Phân Cấp Chứng Thực: Sử dụng Cơ quan Chứng thực (CA – Certificate Authority) để cấp và quản lý chứng chỉ61.

- Giao Thức Bảo Mật Web SSL/TLS (Secure Socket Layer/Transport Layer Security):

- Vai trò: Bảo mật Web, được sử dụng phổ biến trong Thương mại điện tử626262.

- Kiến trúc: Gồm các thủ tục như Giao Thức Bắt Tay (Handshake Protocol) để trao đổi khóa và thỏa thuận thuật toán, và Giao Thức Truyền Số Liệu (Record Protocol) để truyền dữ liệu đã được mã hóa63636363.

- Bảo Mật Mail PGP (Pretty Good Privacy):

- Vai trò: Cung cấp bảo mật (mã hóa) và xác thực (chữ ký số) cho thư điện tử64646464.

- Quản Lý Khóa: PGP sử dụng “Web của niềm tin” (Web of Trust), nơi mỗi người dùng tự chứng nhận (ký khóa) cho những người mà họ tin cậy65.

1.9 Ứng Dụng Kiểm Soát Truy Cập (Bài 9)

Bài học cuối cùng đi sâu vào các giao thức quản lý truy cập mạng và tài nguyên hệ thống, dựa trên kiến trúc AAA (Authentication, Authorization, Accounting)66.

- Kiến Trúc AAA:

- Authentication (Xác thực): Xác minh danh tính người dùng.

- Authorization (Ủy quyền/Phân quyền): Cấp phép những hành động mà người dùng được thực hiện.

- Accounting (Kế toán): Ghi lại hoạt động của người dùng (như thời gian, tài nguyên sử dụng) phục vụ cho việc kiểm tra và thanh toán.

- Các Giao thức AAA:

- TACACS+ (Terminal Access Controller Access-Control System Plus): Một giao thức độc quyền (thường của Cisco) cung cấp các dịch vụ AAA6767.

- RADIUS (Remote Access Dial-In User Service): Một giao thức mạng chuẩn cung cấp việc quản lý xác thực tập trung, ủy quyền và kế toán (AAA) cho các máy tính kết nối vào mạng68686868.

2. Cảm Nhận Và Đánh Giá Về Giáo Trình Bảo Mật Thông Tin

Giáo trình “Bảo Mật Thông Tin” là một tài liệu học thuật xuất sắc, có tính chuyên môn cao, được xây dựng theo một khung kiến thức logic và hiện đại. Nội dung của giáo trình không chỉ dừng lại ở lý thuyết mà còn kết nối chặt chẽ với các ứng dụng thực tế, khẳng định tầm quan trọng của môn học đối với sinh viên ngành mạng69.

2.1 Tính Toàn diện Và Cấu Trúc Tuyệt Vời

- Lộ trình Học tập Hợp lý: Cấu trúc của giáo trình đi từ “Why” (Tại sao cần bảo mật) đến “How” (Cách thức bảo mật) một cách khoa học.

- Bài 1 xác định nhu cầu và mối đe dọa (các loại tấn công)70707070.

- Bài 2, 3 cung cấp công cụ nền tảng là mật mã (cổ điển, hiện đại)71717171.

- Bài 4, 5 giải quyết các vấn đề liên quan đến quản lý và phân phối khóa (khóa công khai và Diffie-Hellman)727272.

- Bài 6 giới thiệu các cơ chế đảm bảo toàn vẹn và xác thực (MAC, Hash, MD5, SHA-1)73737373.

- Bài 7, 8, 9 là ứng dụng thực tế của các công cụ trên vào các tầng giao thức và dịch vụ cụ thể (IPSec, SSL, Kerberos, RADIUS)7474747474747474747474. Lộ trình này đảm bảo người học hiểu rõ cả nguyên lý và cách thức triển khai.

- Sự Liên kết giữa Lý thuyết và Thực tiễn: Việc trình bày song song các mô hình lý thuyết (Kiến trúc An ninh OSI/X.800 với 5 dịch vụ bảo mật) 75757575và các giao thức thực tế (Kerberos, SSL, PGP) 76767676 là một điểm mạnh lớn. Nó giúp sinh viên không chỉ học được thuật toán mà còn học được cách thuật toán được gói gọn và sử dụng trong các sản phẩm công nghệ thực tế.

- Tầm quan trọng của Toán học: Giáo trình đã nhấn mạnh vai trò của Lý thuyết Số (phép toán đồng dư, định lý Fermat) 77như là kiến thức toán học cơ bản hỗ trợ cho lý thuyết mã hóa78. Đặc biệt, việc chỉ ra rằng độ an toàn của RSA dựa trên bài toán phân tích thừa số nguyên tố lớn 79và Diffie-Hellman dựa trên bài toán logarit rời rạc 80 đã nâng cao chiều sâu học thuật của môn học.

2.2 Chiều sâu Chuyên môn về Mật Mã Học

- Nền tảng Mật mã Đối xứng: Giáo trình đã làm rõ hai trụ cột của mã hóa đối xứng: thay thế (substitution) và hoán vị (transposition)81818181. Sau đó, nó chứng minh rằng các hệ mã đối xứng hiện đại (DES, AES) cũng dựa trên sự kết hợp phức tạp của các nguyên tắc này (thông qua Mạng S-P và Mô hình Feistel)82828282. Việc giải thích các khái niệm khuếch tán (diffusion) và gây lẫn (confusion) là rất cần thiết, vì đây là hai thuộc tính cơ bản quyết định độ mạnh của một thuật toán mã hóa hiện đại83.

- Phân tích Mã Khối và Mã Dòng: Sự phân biệt rõ ràng giữa Mã Dòng (Stream Cipher – mã hóa từng bit/byte, ví dụ RC4) và Mã Khối (Block Cipher – mã hóa theo khối cố định, ví dụ DES, AES) giúp người học hiểu được các tình huống ứng dụng khác nhau của chúng84848484. Đặc biệt, việc giới thiệu các Mô hình Ứng dụng Mã Khối (Operating Modes: ECB, CBC, CFB, OFB, CTR) là một điểm mạnh, vì trong thực tế, ít khi DES hay AES được dùng ở chế độ ECB, và CBC/CTR là các chế độ phổ biến hơn, cung cấp bảo mật tốt hơn85.

- Đánh giá Mã Khóa Công Khai (RSA): RSA là thuật toán bất đối xứng quan trọng nhất86. Giáo trình đã thành công trong việc giải thích vai trò của nó không phải là thay thế khóa riêng mà là bổ sung cho khóa riêng87. Khóa công khai giải quyết được vấn đề phân phối khóa bí mật mà các hệ mã đối xứng cổ điển không làm được, tạo nên một cuộc cách mạng trong an toàn thông tin.

2.3 Tính Ứng dụng Cao và Định hướng Nghề nghiệp

- Thực hành Giao thức: Bài 7, 8, 9 là trọng tâm ứng dụng. Việc đi sâu vào IPSec (AH, ESP) 88 giúp sinh viên hiểu cách bảo mật hoạt động ở tầng Mạng (tầng 3), cần thiết cho VPN (Virtual Private Network). Tương tự, việc nghiên cứu SSL/TLS (Bảo mật Web) 89và PGP (Bảo mật Mail) 90 giúp sinh viên nắm được cách bảo vệ các ứng dụng hàng ngày.

- Quản lý Truy cập: Kiến trúc AAA (Authentication, Authorization, Accounting) 91và các giao thức RADIUS/TACACS+ 92929292 là kiến thức cốt lõi cho các quản trị viên mạng và kỹ sư an ninh. Đây là phần thực tiễn nhất, liên quan trực tiếp đến việc kiểm soát ai được phép làm gì trên mạng, quản lý quyền và theo dõi hoạt động93.

- Yêu cầu và Kỹ năng: Mục HƯỚNG DẪN đã chỉ rõ yêu cầu cao của môn học, đòi hỏi sinh viên phải có kiến thức nền về mạng cơ bản và lập trình hướng đối tượng (Java)94. Quan trọng hơn, sinh viên được yêu cầu thực hành trên máy tính, viết chương trình minh họa từng thuật toán bảo mật, và xây dựng một chương trình ứng dụng minh họa đầy đủ các dịch vụ bảo mật95. Điều này cho thấy mục tiêu đào tạo không chỉ là lý thuyết mà là tạo ra kỹ sư có khả năng cài đặt và phân tích tính bảo mật của các phần mềm ứng dụng như SSL, PGP, Kerberos, IPSec96.

2.4 Thách thức Và Giá Trị Cốt lõi

- Sự Phức tạp về Nội dung: Với 9 bài học bao trọn mật mã cổ điển, mật mã hiện đại, quản lý khóa và các giao thức mạng ở nhiều tầng khác nhau, đây là một giáo trình nặng về lý thuyết và toán học. Sinh viên cần phải nỗ lực rất lớn để hiểu được bản chất của các phép toán lũy thừa theo modulo 97hay các phép toán băm (MD5, SHA-1)98989898. Tuy nhiên, chính sự phức tạp này lại tạo ra giá trị nghề nghiệp, vì an toàn thông tin là lĩnh vực đòi hỏi chuyên môn sâu.

- Giá trị của Chống Chối bỏ: Khái niệm Chống chối bỏ (Non-repudiation) 99 là một trong những dịch vụ quan trọng nhất được giáo trình nhấn mạnh. Nó được thực hiện thông qua chữ ký điện tử (Chữ ký số), là sự kết hợp tinh hoa giữa mã khóa công khai (RSA) và hàm băm, giải quyết các vấn đề pháp lý và thương mại điện tử (ví dụ: Alice không thể chối bỏ lệnh mua bán cổ phiếu)100.

- Tầm nhìn Rộng: Giáo trình không chỉ giới thiệu các công cụ mà còn dạy về khả năng tấn công và lỗ hổng hệ thống (ví dụ: tấn công từ điển vào Kerberos)101, giúp sinh viên phát triển tư duy phòng thủ toàn diện. Việc kết thúc bằng các ứng dụng AAA (Bài 9) cho thấy một tầm nhìn tổng thể về bảo mật, nơi các giao thức mật mã (bảo mật dữ liệu) phải được tích hợp với các cơ chế kiểm soát truy cập (bảo mật hệ thống) để tạo ra một môi trường an toàn tuyệt đối.

Tóm lại, giáo trình “Bảo Mật Thông Tin” này là một tài liệu chuẩn mực cho sinh viên chuyên ngành mạng, cung cấp một lượng kiến thức khổng lồ, được tổ chức một cách chặt chẽ, từ lý thuyết mật mã cơ bản đến các giao thức ứng dụng tiên tiến. Nó không chỉ trang bị kiến thức “An toàn” (tức là trạng thái an toàn) mà còn trang bị kiến thức “Bảo mật” (tức là các hành động và công cụ để duy trì trạng thái an toàn đó), là nền tảng vững chắc cho bất kỳ ai muốn theo đuổi sự nghiệp trong lĩnh vực an ninh mạng.