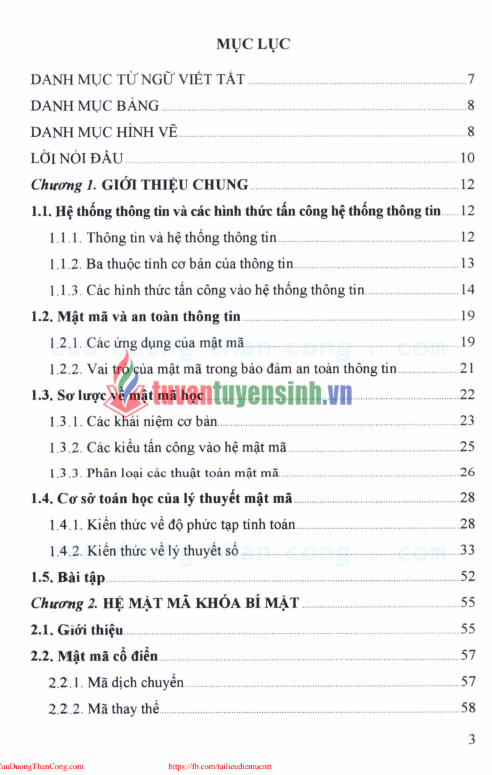

1. Tóm Tắt Chi Tiết Nội Dung Giáo Trình

Giáo trình phân chia nội dung thành bốn chương với logic chặt chẽ, bắt đầu bằng lý thuyết, sau đó đi sâu vào các hệ mật mã và kết thúc bằng các công cụ xác thực.

1.1. Chương 1. Giới Thiệu Chung

Chương 1 đóng vai trò là nền tảng lý thuyết, trình bày các khái niệm cơ bản về thông tin, các thuộc tính cần bảo vệ, các hình thức tấn công, và đặc biệt là cơ sở toán học cho lý thuyết mật mã8.

1.1.1. Thông tin, Hệ thống và Các Thuộc tính Cơ bản

Tài liệu định nghĩa thông tin là tập hợp các dữ liệu được thể hiện trong dạng thức phù hợp cho việc truyền và tiếp nhận, nhằm mục đích thu nhận kiến thức và đưa ra quyết định9. Hệ thống thông tin – viễn thông là tập hợp các thiết bị kỹ thuật, phần mềm và kênh truyền, liên kết thành một thể thống nhất để bảo đảm chu trình công nghệ xử lý thông tin (tìm kiếm, lưu trữ, bảo vệ, xử lý, hiện đính)10.

Quan điểm an toàn thông tin tập trung vào việc bảo đảm ba thuộc tính cơ bản của thông tin111111:

- Tính Bí mật (Confidentiality): Ngăn chặn/phát hiện/cản trở những truy nhập thông tin trái phép121212.

- Tính Toàn vẹn (Integrity): Ngăn chặn/phát hiện/cản trở các sửa đổi thông tin trái phép131313.

- Tính Sẵn sàng (Availability): Ngăn chặn/phát hiện/cản trở sự từ chối trái phép các truy nhập hợp pháp đến dịch vụ trong hệ thống14.

Tài liệu cũng phân loại các hình thức tấn công vào hệ thống thông tin thành hai nhóm chính: tấn công bị động (Passive Attack, như nghe lén, phân tích lưu lượng, khó phát hiện nhưng dễ ngăn chặn thành công) và tấn công chủ động (Active Attack, như sửa đổi, giả mạo, từ chối dịch vụ, dễ phát hiện nhưng khó ngăn chặn tuyệt đối)15.

1.1.2. Cơ sở Toán học của Lý thuyết Mật mã

Đây là phần quan trọng nhất, đặt nền móng cho các chương sau16.

- Độ phức tạp tính toán: Giới thiệu khái niệm độ an toàn tính toán 1717, tức là độ an toàn của một hệ mật thực tế phụ thuộc vào độ khó thực tế của việc phá hệ mã đó, được tính bằng số phép toán yêu cầu để phá vỡ181818. Khái niệm này liên quan đến số trung bình các phép toán (thao tác) dùng trong tấn công 19, và một hệ mã được coi là an toàn tính toán nếu độ phức tạp của tấn công tối ưu vượt quá khả năng tính toán của thám mã20.

- Lý thuyết số: Tập trung vào các kiến thức toán học cơ bản như Thuật toán Euclide mở rộng 21, đồng dư, cấp của phần tử trong $Z_n^*$ 22, lũy thừa đồng dư, và các ký hiệu Jacobi23. Đây là những công cụ không thể thiếu để xây dựng và phân tích các hệ mật khóa công khai như RSA hay Elgamal.

1.2. Chương 2. Hệ Mật Mã Khóa Bí Mật

Chương này đi sâu vào mật mã khóa bí mật (hoặc đối xứng) 24, nơi quy tắc giải mã $d_k$ dễ dàng rút ra từ quy tắc mã hóa $e_k$, và việc tiết lộ $e_k$ sẽ làm hệ thống không an toàn25.

1.2.1. Mật mã Cổ điển

Giáo trình trình bày các thuật toán mật mã cổ điển, chủ yếu dựa trên kỹ thuật hoán vị (permutation) và thay thế (substitution)26.

- Mã dịch chuyển (Shift Cipher): Mã Caesar272727.

- Mã thay thế (Substitution Cipher) và Mã Affine: Các kỹ thuật thay thế ký tự đơn.

- Mã Vigenère: Mã thay thế đa bảng (polyalphabetic cipher), cải thiện độ an toàn so với mã thay thế đơn2828.

- Mã Hill: Sử dụng ma trận và đại số tuyến tính để mã hóa nhiều ký tự cùng lúc2929.

- Mã khối Playfair: Mã hóa cặp ký tự (digraph), một trong những mã khối đầu tiên3030.

1.2.2. Mã Dòng và Mã Khối

Phần này đánh dấu sự chuyển đổi sang mật mã hiện đại3131:

- Mã Dòng (Stream Cipher): Mã hóa từng bit hoặc byte dữ liệu, sử dụng luồng khóa (keystream)3232.

- Mã Khối (Block Cipher): Mã hóa dữ liệu theo từng khối (block) cố định, là nền tảng của các chuẩn mã hóa hiện đại3333. Tài liệu giới thiệu bốn chế độ hoạt động cơ bản của mã khối: ECB (Electronic Code Book), CBC (Cipher Block Chaining), CFB (Cipher Feedback), và OFB (Output Feedback)34343434.

1.2.3. Chuẩn Mã hóa Dữ liệu Hiện đại: DES và AES

- Chuẩn Mã dữ liệu (DES – Data Encryption Standard): Tài liệu đề cập đến quá trình hình thành gây tranh cãi của DES 35, với sự tham gia của Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) 36, dẫn đến nghi ngờ về việc cố tình làm yếu thuật toán (như việc rút ngắn độ dài khóa và sửa đổi S-box) để tạo ra cửa hậu (backdoor)3737373737. DES dựa trên cấu trúc Feistel và hoạt động theo nhiều vòng3838. Tài liệu cũng đề cập đến các biến thể tăng cường độ an toàn như DES bội hai và TDES (Triple DES)39.

- Chuẩn Mã dữ liệu Tiên tiến (AES – Advanced Encryption Standard): AES đã thay thế DES và được sử dụng rộng rãi, thể hiện sự phát triển của mã khối hiện đại40. Tài liệu cung cấp chi tiết về số lượng vòng mã hóa của AES41.

1.3. Chương 3. Mật Mã Khóa Công Khai

Chương 3 giới thiệu mật mã khóa công khai (hoặc bất đối xứng), giải quyết vấn đề phân phối khóa của hệ mật đối xứng42. Trong hệ mật này, quy tắc giải mã $d_k$ khó rút ra từ quy tắc mã hóa $e_k$, cho phép công khai khóa mã hóa $e_k$43434343. Các hệ mật khóa công khai dựa trên các bài toán toán học được chứng minh là khó giải (hard problems)44.

1.3.1. Các Hệ mật Cốt lõi

- Hệ mật RSA (Rivest Shamir – Adleman): Là hệ mật khóa công khai phổ biến nhất, dựa trên độ khó của bài toán phân tích thừa số nguyên tố (Factoring problem)45. Tài liệu trình bày chi tiết thuật toán mã hóa, giải mã RSA 4646và đánh giá độ an toàn4747.

- Hệ mật Rabin: Dựa trên độ khó của việc tính căn bậc hai modulo một hợp số.

- Hệ mật Elgamal: Dựa trên độ khó của bài toán lôgarit rời rạc (Discrete Logarithm problem – DLP)4848. Tài liệu đề cập đến các thuật toán giải lôgarit rời rạc như thuật toán $\rho$-Pollard 49và trình bày cơ chế mã hóa, giải mã5050.

1.3.2. Các Hệ mật Đặc biệt

- Hệ mật Merkle – Hellman: Dựa trên bài toán xếp ba lô (Knapsack problem)5151.

- Hệ mật McEliece: Dựa trên bài toán mã sửa sai (Error-correcting codes)5252.

- Hệ mật trên Đường cong Elliptic (ECC): Hệ mật hiện đại, dựa trên bài toán lôgarit rời rạc trên nhóm điểm của đường cong elliptic5353. Ưu điểm của ECC là cung cấp độ an toàn tương đương với khóa ngắn hơn nhiều so với RSA, rất phù hợp với môi trường có tài nguyên tính toán và băng thông hạn chế5454. Tài liệu cung cấp các ví dụ tính toán trên đường cong $E_{23}(1, 1)$55.

1.4. Chương 4. Hàm Băm và Chữ Ký Số

Chương cuối cùng hoàn thiện bộ công cụ mật mã bằng cách giới thiệu Hàm băm và Chữ ký số, tập trung vào việc bảo đảm Tính Toàn vẹn và Xác thực56.

1.4.1. Hàm Băm Mật Mã (Cryptographic Hash Function)

- Khái niệm và Phân loại: Hàm băm là hàm nhận đầu vào có độ dài tùy ý và tạo ra đầu ra (hash value) có độ dài cố định. Tài liệu phân loại hàm băm thành Hàm băm không có khóa (MDC – Manipulation Detection Code) 57, đảm bảo tính toàn vẹn 58, và Hàm băm có khóa (MAC – Message Authentication Code) 5959, đảm bảo xác thực thông báo60.

- Tính chất Cơ bản: Các hàm băm mật mã phải đảm bảo các tính chất quan trọng như tính một chiều (One-Way Hash Function – OWHF, khó tìm ra đầu vào từ đầu ra) 6161và tính kháng va chạm (Collision Resistant Hash Function – CRHF, khó tìm ra hai đầu vào khác nhau tạo ra cùng một đầu ra)62.

1.4.2. Chữ Ký Số (Digital Signature)

Chữ ký số là một ứng dụng quan trọng của mật mã khóa công khai63.

- Khái niệm: Là một giá trị được thêm vào dữ liệu, cho phép người nhận xác thực nguồn gốc và tính toàn vẹn của dữ liệu đó64.

- Phân loại: Gồm chữ ký số với phần đính kèm (signature with appendix) và chữ ký số khôi phục thông điệp (message recovery signature)65.

- Các Lược đồ Thông dụng: Tài liệu giới thiệu các lược đồ chữ ký số dựa trên các hệ mật đã học, bao gồm Lược đồ RSA, Lược đồ Elgamal 66, và Chuẩn Chữ ký số DSS (Digital Signature Standard)67.

- Ứng dụng: Chữ ký số đóng vai trò then chốt trong giao dịch điện tử, đảm bảo tính pháp lý của tài liệu số 68, và tài liệu cũng đề cập đến luật về chữ ký số tại Việt Nam69.

2. Cảm Nhận Cá Nhân và Đánh Giá Sâu Sắc

Giáo trình “An toàn Bảo mật Dữ liệu” không chỉ là một tài liệu học tập mà là một công trình nghiên cứu nghiêm túc, đặt trọng tâm vào lý thuyết toán học và cơ chế thuật toán, phản ánh đúng bản chất khoa học của ngành mật mã học.

2.1. Đánh Giá Về Triết Lý Biên Soạn và Phạm Vi

2.1.1. Sự Tập trung Cần thiết vào Mật mã Học

Ngay từ “Lời Nói Đầu”, nhóm tác giả đã làm rõ phạm vi của giáo trình: tập trung chủ yếu vào việc đảm bảo an toàn thông tin bằng các giao thức và thuật toán mật mã, giảm thiểu các vấn đề liên quan đến an toàn vật lý, an toàn người dùng, và quy tắc kỹ thuật70. Đây là một lựa chọn biên soạn thông minh và chiến lược.

Cá nhân tôi nhận thấy, trong lĩnh vực an ninh mạng, mật mã học là tuyến phòng thủ cuối cùng và vững chắc nhất. Các biện pháp an toàn vật lý hoặc hành chính (quy tắc người dùng) có thể bị phá vỡ bởi sai sót con người hoặc lỗi vận hành. Ngược lại, một hệ mật mã được thiết kế và triển khai đúng cách (an toàn tính toán) sẽ cung cấp một lớp bảo vệ gần như tuyệt đối, miễn là các giả định toán học của nó còn đúng71. Việc tập trung vào mật mã giúp sinh viên xây dựng nền tảng vững chắc về lý thuyết, từ đó mới có thể đánh giá và triển khai các giải pháp bảo mật trong thực tế.

2.1.2. Tính Thời sự và Tranh cãi của Chuẩn DES

Phần mô tả về sự hình thành của chuẩn DES là một điểm nhấn thú vị và mang tính giáo dục cao72. Việc đề cập đến sự can thiệp của NSA, nghi ngờ về cửa hậu (backdoor) qua S-box 73và việc rút ngắn độ dài khóa 74 không chỉ là kiến thức lịch sử mà còn là bài học về niềm tin và tính minh bạch trong mật mã. Trong Học máy (Machine Learning) hay các thuật toán độc quyền, vấn đề tương tự vẫn tồn tại. Bài học từ DES là: bất kỳ thuật toán nào có sự can thiệp từ bên ngoài mà không được công khai, đặc biệt là trong các lĩnh vực nhạy cảm, đều cần được cộng đồng khoa học kiểm chứng độc lập. Chính sự nghi ngờ này đã thúc đẩy nghiên cứu và sự ra đời của các chuẩn mở như AES.

2.2. Đánh Giá về Tính Hệ thống và Nền tảng Toán học

2.2.1. Lý thuyết Số và Độ phức tạp: Yếu tố Quyết định

Chương 1 là chương quan trọng nhất, không chỉ giới thiệu khái niệm mà còn xây dựng cơ sở lý thuyết số và độ phức tạp tính toán75.

Cá nhân tôi đánh giá rất cao việc giáo trình nhấn mạnh vào Lý thuyết số (Euclide mở rộng, đồng dư, cấp của phần tử, v.v.). Các hệ mật khóa công khai, trụ cột của giao dịch điện tử ngày nay (SSL/TLS, Bitcoin), đều được xây dựng trên các bài toán số học khó giải (Factorization, DLP)76. Sinh viên không thể hiểu được tại sao khóa RSA lại cần dài đến 2048-bit hoặc tại sao ECC lại hiệu quả hơn nếu không hiểu về độ an toàn tính toán 77 và tốc độ tăng trưởng của độ phức tạp khi kích thước khóa tăng lên. Giáo trình đã làm rõ: độ an toàn của hệ mật là sự phụ thuộc vào độ khó thực tế của việc phá mã78, không phải độ an toàn lý thuyết.

2.2.2. Sự Chuyển dịch từ Cổ điển sang Hiện đại

Giáo trình đã trình bày một lộ trình phát triển lịch sử rõ ràng. Mã cổ điển (dịch chuyển, thay thế, Vigenère) 79 thất bại vì thiếu độ an toàn tính toán và dễ bị tấn công dựa trên tần suất (frequency analysis). Sự xuất hiện của Mã Hill (dùng đại số tuyến tính) và sau đó là Mã khối hiện đại (DES, AES) 8080 thể hiện sự chuyển dịch từ các kỹ thuật thủ công sang các thuật toán phức tạp, sử dụng cả hoán vị và thay thế trên bit (S-box) để đạt được hiệu ứng khuếch tán (diffusion) và lẫn lộn (confusion), yếu tố nền tảng cho mật mã hiện đại. Việc trình bày chi tiết về các chế độ hoạt động của mã khối (ECB, CBC, CFB, OFB) 81818181 là thiết yếu, vì cùng một thuật toán (như AES) khi dùng chế độ khác nhau sẽ cho ra độ an toàn và ứng dụng khác nhau (ví dụ: CBC thêm tính ngẫu nhiên, tốt hơn ECB).

2.3. So Sánh Hai Công nghệ Khóa: Bí Mật và Công Khai

Sự phân tách giữa Chương 2 (Mật mã Khóa Bí mật) và Chương 3 (Mật mã Khóa Công khai) cho phép phân tích sâu sắc ưu nhược điểm của từng hệ thống.

2.3.1. Ưu điểm và Nhược điểm Tương phản

- Mật mã Khóa Bí mật (Đối xứng): Ưu điểm lớn nhất là hiệu suất và tốc độ82. Các thuật toán như AES cực kỳ nhanh, lý tưởng cho việc mã hóa lượng lớn dữ liệu (như mã hóa ổ đĩa, video streaming). Nhược điểm chí mạng là phân phối khóa83. Việc Alice và Bob phải trao đổi khóa $k$ một cách bí mật qua một kênh an toàn là một trở ngại lớn trong mạng lưới phân tán như Internet.

- Mật mã Khóa Công khai (Bất đối xứng): Ưu điểm lớn nhất là giải quyết được vấn đề phân phối khóa84. Khóa mã hóa có thể công khai, chỉ cần khóa giải mã là bí mật. Tuy nhiên, nhược điểm là tốc độ chậm hơn rất nhiều so với hệ đối xứng. Vì vậy, trong thực tế, hệ mật bất đối xứng (như RSA, Elgamal) thường chỉ được dùng để mã hóa khóa phiên (session key) – một khóa bí mật, ngẫu nhiên, ngắn hạn – sau đó khóa phiên này được dùng để mã hóa dữ liệu thực tế bằng thuật toán đối xứng nhanh hơn (như AES).

2.3.2. Vai trò Tiên phong của ECC

Việc đưa hệ mật trên Đường cong Elliptic (ECC) vào tài liệu cơ sở là rất kịp thời85858585. ECC đại diện cho bước tiến lớn trong mật mã khóa công khai: cùng một mức độ an toàn tính toán, ECC sử dụng khóa ngắn hơn nhiều so với RSA. Điều này giúp giảm đáng kể kích thước thông điệp, yêu cầu tính toán, và thời gian thiết lập giao thức. Sự tối ưu này là cực kỳ quan trọng đối với các thiết bị có tài nguyên hạn chế (IoT, điện thoại di động), cho thấy tầm nhìn ứng dụng của giáo trình.

2.4. Tầm Quan Trọng Hoàn thiện của Hàm Băm và Chữ Ký Số

Nếu Chương 2 và 3 tập trung vào Tính Bí mật 86, thì Chương 4 là công cụ để giải quyết hai thuộc tính còn lại: Tính Toàn vẹn và Tính Xác thực87.

2.4.1. Vai trò Độc lập của Hàm Băm

Hàm băm là một công cụ mật mã độc lập nhưng thiết yếu. Việc phân biệt rõ ràng giữa MDC (không khóa, đảm bảo toàn vẹn) và MAC (có khóa, đảm bảo xác thực) 88888888 là rất quan trọng.

- MDC: Ví dụ điển hình là việc kiểm tra tính toàn vẹn khi tải xuống một tệp tin (so sánh giá trị hash).

- MAC: Cần thiết trong môi trường đa người dùng, nơi cần chứng minh rằng thông báo không chỉ không bị sửa đổi mà còn được gửi bởi người gửi hợp pháp.

Các tính chất một chiều và kháng va chạm của hàm băm 89898989 là những công thức toán học đảm bảo rằng kẻ tấn công không thể tạo ra một thông báo giả mạo có cùng giá trị hash (va chạm) hoặc tìm ra thông báo gốc. Đây là chìa khóa cho tính bảo mật của chữ ký số.

2.4.2. Chữ Ký Số: Kết nối Toàn vẹn và Pháp lý

Chữ ký số là ứng dụng hoàn hảo của hệ mật khóa công khai và hàm băm. Quá trình tạo chữ ký sử dụng khóa bí mật của người gửi để mã hóa giá trị hash của thông điệp (chứ không phải toàn bộ thông điệp, vì quá chậm), từ đó đảm bảo tính không thể chối bỏ90.

Việc đề cập đến Luật về chữ ký số tại Việt Nam 91 cho thấy tính thực tiễn và sự liên quan đến khung pháp lý của tài liệu. Nó biến mật mã học từ một chủ đề hàn lâm thành một công cụ pháp lý, giúp sinh viên hiểu được vai trò của mình trong việc xây dựng hệ thống giao dịch điện tử tin cậy.

Tóm lại, “Giáo trình An toàn Bảo mật Dữ liệu” là một cuốn sách giáo khoa được biên soạn công phu, có tính hệ thống cao, và tập trung vào bản chất toán học của mật mã học. Nó cung cấp một nền tảng vững chắc, giúp sinh viên không chỉ học cách sử dụng các thuật toán mà còn hiểu rõ nguyên lý hoạt động và các giả định bảo mật đằng sau chúng. Đây là tài liệu thiết yếu cho bất kỳ ai muốn bước vào lĩnh vực an toàn thông tin chuyên sâu.