Tóm Tắt Và Cảm Nhận Về Bài Giảng An Ninh Mạng Viễn Thông

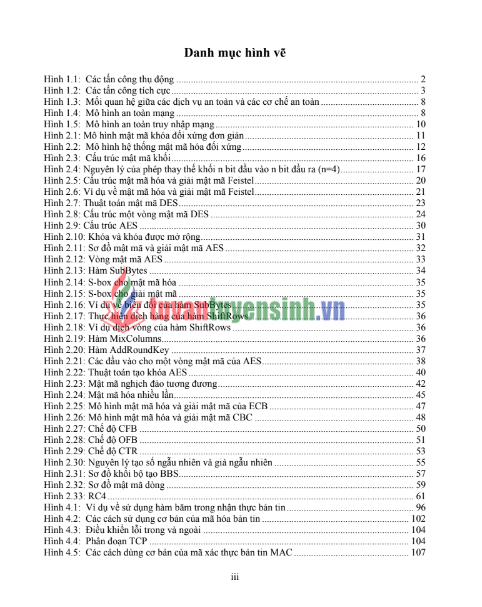

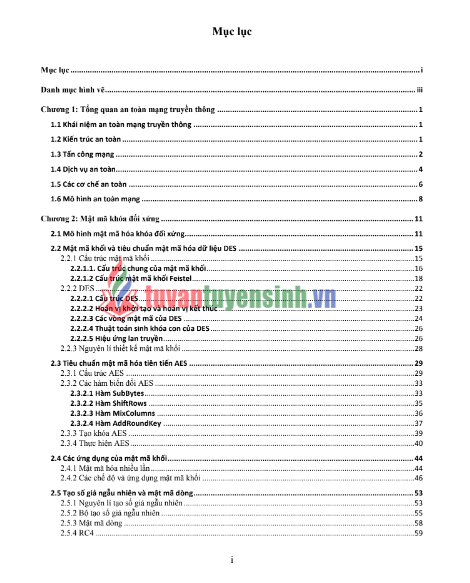

Giáo trình “An Ninh Mạng Viễn Thông” là tài liệu giảng dạy chuyên sâu, được biên soạn bởi các tác giả tại Học viện Công nghệ Bưu chính Viễn thông, dành cho sinh viên chuyên ngành Điện tử Viễn thông. Bài giảng tập trung cung cấp kiến thức toàn diện về các mối đe dọa, dịch vụ, cơ chế an toàn và các giải thuật mật mã học nền tảng, hiện đại nhằm bảo vệ hệ thống mạng và thông tin truyền thông. Nội dung được chia thành 5 chương chính, đi từ tổng quan về an toàn đến các chi tiết kỹ thuật về mật mã khóa đối xứng, bất đối xứng, tính toàn vẹn dữ liệu và cơ chế xác thực.

1. Tóm Tắt Chi Tiết Nội Dung Giáo Trình

Bài giảng xây dựng kiến thức một cách khoa học, tiến triển từ việc xác định nhu cầu an toàn (Chương 1) đến việc trang bị công cụ (Chương 2, 3), kiểm soát tính toàn vẹn (Chương 4) và cuối cùng là quản lý sự tin cậy (Chương 5).

1.1 Tổng Quan An Toàn Mạng Truyền Thông (Chương 1)

Chương này đặt nền móng cho toàn bộ môn học bằng cách xác định các khái niệm cơ bản, kiến trúc an toàn, các kiểu tấn công và các dịch vụ, cơ chế cần thiết để chống lại chúng11.

- Khái niệm An toàn Mạng: An toàn mạng (Network Security) được định nghĩa là việc bảo vệ thông tin trong quá trình truyền thông trên mạng, bên cạnh bảo vệ hệ thống máy tính khỏi sự xâm nhập phá hoại từ bên ngoài (System Security)2.

- Kiến trúc An toàn (X.800): Kiến trúc an toàn OSI, được định nghĩa trong khuyến nghị X.800 của ITU-T, giúp các nhà quản lý và nhà cung cấp triển khai các đặc tính an toàn3. Kiến trúc này tập trung vào:

- Tấn công an toàn: Bất kỳ hành động nào làm hại đến tính an toàn thông tin của một tổ chức4.

- Cơ chế an toàn: Quá trình được thiết kế để phát hiện, ngăn ngừa, hay khôi phục lại các kiểu tấn công an toàn5.

- Dịch vụ an toàn: Dịch vụ truyền thông làm tăng cường tính an toàn của hệ thống, thường dùng để chống lại các tấn công an toàn và tận dụng một hoặc nhiều cơ chế an toàn6.

- Phân loại Tấn công Mạng: Tấn công mạng được chia thành hai loại chính7:

- Tấn công Thụ động (Passive Attacks): Gồm hành động nghe trộm hoặc giám sát lưu lượng, nhằm lấy hoặc lợi dụng thông tin nhưng không làm thay đổi tài nguyên hệ thống8888. Có hai kiểu chính:

- Xem trộm nội dung bản tin (Release of Message Content): Kẻ tấn công xem trộm các thông tin bí mật hoặc nhạy cảm trong mail điện tử hoặc file đang truyền đi9.

- Phân tích lưu lượng (Traffic Analysis): Ngay cả khi bản tin đã được mật mã hóa, kẻ tấn công vẫn quan sát được mẫu bản tin, tần suất và độ dài, để đoán bản chất của quá trình truyền thông10101010. Tấn công thụ động khó phát hiện nhưng có thể ngăn ngừa bằng cách mật mã hóa1111111111.

- Tấn công Tích cực (Active Attacks): Liên quan đến việc sửa đổi dòng dữ liệu hoặc tạo dòng dữ liệu sai lệch, gây ảnh hưởng đến hoạt động của hệ thống121212. Gồm bốn loại chính13:

- Mạo danh (Masquerade): Kẻ tấn công mạo danh bên gửi tin hợp lệ để gửi bản tin cho bên nhận14.

- Phát lại bản tin (Replay): Sao chép thụ động dữ liệu và gửi lại bản sao chép đó, có thể gây tác hại lớn như trường hợp chuyển tiền lặp lại15151515.

- Sửa đổi bản tin (Modification of Message): Kẻ tấn công chặn, thay đổi nội dung bản tin và gửi tiếp cho bên nhận16.

- Từ chối dịch vụ (Denial of Service – DoS): Chặn toàn bộ các bản tin đến đích hoặc làm quá tải mạng, làm suy giảm hiệu năng hoặc làm sập hoàn toàn mạng17.

- Tấn công Thụ động (Passive Attacks): Gồm hành động nghe trộm hoặc giám sát lưu lượng, nhằm lấy hoặc lợi dụng thông tin nhưng không làm thay đổi tài nguyên hệ thống8888. Có hai kiểu chính:

- Các Dịch vụ An toàn X.800: Các dịch vụ này được chia thành năm loại18:

- Xác thực (Authentication): Đảm bảo quá trình truyền thông được xác thực, ngăn chặn mạo danh19.

- Bảo mật dữ liệu (Data Confidentiality): Bảo vệ dữ liệu được truyền khỏi bị xem trộm.

- Toàn vẹn dữ liệu (Data Integrity): Đảm bảo dữ liệu không bị sửa đổi, thay đổi, chèn thêm, hoặc xóa bỏ.

- Chống chối bỏ (Non-repudiation): Ngăn chặn một bên (gửi hoặc nhận) phủ nhận hành động đã thực hiện.

- Kiểm soát truy cập (Access Control): Ngăn chặn việc sử dụng tài nguyên mạng trái phép20.

- Các Cơ chế An toàn: X.800 phân biệt các cơ chế mật mã hóa thuận nghịch (ví dụ: thuật toán mật mã cho phép mã hóa và giải mã dữ liệu) và không thuận nghịch (ví dụ: hàm băm và MAC)21.

1.2 Mật Mã Khóa Đối Xứng (Chương 2)

Chương 2 là nền tảng của mật mã học, tập trung vào các hệ mã hóa sử dụng cùng một khóa cho cả mã hóa và giải mã.

- Mô hình và Cấu trúc Mật mã Khối:

- Mô hình Mật mã Khóa Đối xứng: Gồm 5 thành phần: Bản rõ (Plaintext), Thuật toán mã hóa (Encryption Algorithm), Khóa bí mật (Secret Key), Bản mã (Ciphertext), Thuật toán giải mã (Decryption Algorithm)2222.

- Cấu trúc Mật mã Khối: Các hệ mã khối hiện đại được thiết kế dựa trên hai nguyên tắc cơ bản của Shannon là:

- Tính Khuếch tán (Diffusion): Thay đổi một bit đầu vào sẽ lan truyền ảnh hưởng đến nhiều bit đầu ra (làm ẩn mối quan hệ thống kê bản rõ-bản mã).

- Tính Gây lẫn (Confusion): Làm cho mối quan hệ giữa bản mã và khóa trở nên phức tạp nhất có thể (làm ẩn mối quan hệ thống kê bản mã-khóa).

- Cấu trúc Feistel: Một kiến trúc phổ biến cho mật mã khối, trong đó khối dữ liệu được chia làm hai nửa và trải qua nhiều vòng lặp. Cấu trúc này đảm bảo rằng quá trình giải mã cũng được thực hiện bằng cách đảo ngược các bước mã hóa2323.

- Tiêu chuẩn Mật mã hóa Dữ liệu DES (Data Encryption Standard):

- Cấu trúc: DES là hệ mã khối theo cấu trúc Feistel, gồm 16 vòng mật mã. Khối dữ liệu đầu vào 64 bit, khóa 56 bit hiệu dụng2424.

- Hoạt động: Bao gồm Hoán vị Khởi tạo (IP), 16 vòng Feistel, Hoán vị Kết thúc (IP nghịch đảo)2525.

- Hiệu ứng Lan truyền (Avalanche Effect): Là một nguyên lí thiết kế quan trọng, trong đó sự thay đổi nhỏ (1 bit) ở đầu vào (bản rõ hoặc khóa) sẽ dẫn đến sự thay đổi lớn (khoảng 50% số bit) ở đầu ra (bản mã)26262626.

- Tiêu chuẩn Mật mã hóa Tiên tiến AES (Advanced Encryption Standard):

- Cấu trúc AES: Là hệ mã khối thay thế DES, dựa trên Mạng S-P (Substitution-Permutation Network). Khác với DES, AES không sử dụng cấu trúc Feistel27272727.

- Các Hàm Biến đổi (Round Functions): Một vòng mật mã AES gồm 4 hàm biến đổi chính28282828:

- SubBytes (Thay thế Byte): Áp dụng một phép thay thế phi tuyến tính cho từng byte của khối dữ liệu thông qua S-box2929.

- ShiftRows (Dịch Hàng): Dịch vòng các hàng của khối dữ liệu (ma trận trạng thái) để tạo ra sự hoán vị30303030.

- MixColumns (Trộn Cột): Kết hợp tuyến tính các cột của khối dữ liệu để tạo ra tính khuếch tán31313131.

- AddRoundKey (Cộng Khóa Vòng): Kết hợp khóa vòng (khóa con) với khối dữ liệu bằng phép toán XOR32323232.

- Các Ứng dụng Mật mã Khối (Operating Modes): Để mã hóa bản tin dài hơn kích thước khối, cần sử dụng các chế độ ứng dụng:

- ECB (Electronic Codebook): Mã hóa từng khối độc lập. Yếu về an toàn vì các khối bản rõ giống nhau sẽ tạo ra các khối bản mã giống nhau3333.

- CBC (Cipher Block Chaining): Sử dụng kết quả mã hóa của khối trước để mã hóa khối hiện tại, thêm tính phụ thuộc3434.

- CFB (Cipher Feedback), OFB (Output Feedback), CTR (Counter): Các chế độ này biến mã khối thành mã dòng, mã hóa dữ liệu theo từng đơn vị nhỏ hơn kích thước khối3535.

- Mật mã Dòng (Stream Cipher) và RC4:

- Nguyên lý: Mã dòng mã hóa từng đơn vị nhỏ (bit hoặc byte) bằng cách XOR với một luồng khóa (key stream) được sinh ra từ khóa chính3636.

- RC4 (Ron’s Code 4): Là một thuật toán mã dòng phổ biến, được sử dụng rộng rãi trong các giao thức như SSL/TLS3737.

1.3 Mật Mã Khóa Bất Đối Xứng (Chương 3)

Chương này giới thiệu về mật mã hóa khóa công khai, giải pháp cốt lõi cho các vấn đề phân phối khóa và chữ ký số.

- Nguyên lí Hệ thống Mật mã Khóa Công khai:

- Đặc điểm: Sử dụng cặp khóa: Khóa công khai ($R_b$) dùng để mã hóa và khóa riêng ($R_b^{-1}$) dùng để giải mã. Khóa riêng phải được giữ bí mật, khóa công khai được phân phối rộng rãi38383838.

- Ứng dụng: Hệ mật khóa công khai có 3 ứng dụng chính39393939:

- Bảo mật/Mật mã hóa: Người gửi dùng khóa công khai của người nhận để mã hóa, chỉ người giữ khóa riêng mới giải mã được.

- Chữ ký số/Xác thực: Người gửi dùng khóa riêng của mình để ký, người nhận dùng khóa công khai của người gửi để kiểm chứng, đảm bảo xác thực nguồn gốc và tính toàn vẹn.

- Trao đổi Khóa: Dùng để trao đổi khóa phiên (session key) bí mật giữa hai bên.

- Yêu cầu: Độ an toàn dựa trên việc khó khăn trong việc tìm ra khóa riêng ($R_b^{-1}$) khi đã biết khóa công khai ($R_b$) và bản mã40404040.

- Giải thuật RSA:

- Nguyên lý: Là thuật toán khóa công khai phổ biến nhất, dựa trên bài toán khó là phân tích một số nguyên rất lớn ($n = p \times q$) thành thừa số nguyên tố4141.

- Hoạt động: Mã hóa bản rõ $X$ thành bản mã $Y$ bằng phép toán $Y = X^e \pmod n$, và giải mã $X = Y^d \pmod n$, trong đó $(e, n)$ là khóa công khai, $(d, n)$ là khóa riêng4242.

- Trao đổi Khóa Diffie-Hellman:

- Mục đích: Là sơ đồ khóa công khai đầu tiên, được sử dụng để thiết lập một khóa bí mật chung (shared secret key) chỉ có hai bên biết, thông qua một kênh truyền không an toàn4343.

- Độ An toàn: Dựa trên bài toán logarit rời rạc (Discrete Logarithm Problem), tức là rất khó để tìm ra số mũ bí mật $x$ khi biết $g$, $p$, và $g^x \pmod p$4444.

- Hệ thống Mật mã Elgamal: Một hệ mật khóa công khai khác, cũng dựa trên bài toán logarit rời rạc, được sử dụng trong chữ ký số4545.

1.4 Các Giải thuật Toàn Vẹn Dữ Liệu (Chương 4)

Chương 4 tập trung vào việc đảm bảo tính toàn vẹn của dữ liệu và xác thực nguồn gốc, hai dịch vụ thiết yếu trong an ninh mạng.

- Hàm Băm (Hash Function):

- Khái niệm: Một hàm biến đổi đầu vào có độ dài bất kỳ thành đầu ra có độ dài cố định (hash value/message digest)4646.

- Ứng dụng: Chủ yếu dùng trong nhận thực bản tin, lưu trữ mật khẩu, và kiểm tra tính toàn vẹn của file47474747.

- Yêu cầu Bảo mật: Một hàm băm bảo mật phải thỏa mãn các yêu cầu4848:

- Tiền ảnh kháng (Preimage Resistant): Khó tìm ra bản rõ $X$ khi biết giá trị băm $H(X)$.

- Tiền ảnh thứ hai kháng (Second Preimage Resistant): Khó tìm ra bản rõ $Y$ khác $X$ sao cho $H(Y) = H(X)$.

- Va chạm kháng (Collision Resistant): Khó tìm ra hai bản rõ khác nhau $X$ và $Y$ sao cho $H(X) = H(Y)$ (khó tìm ra va chạm)4949. Độ an toàn của hàm băm thường được đánh giá qua khả năng chống va chạm50.

- Mã Xác thực Bản tin (MAC – Message Authentication Code):

- Chức năng: Là một giá trị nhỏ được sinh ra từ bản tin và một khóa bí mật, nhằm đảm bảo tính toàn vẹn của dữ liệu và xác thực nguồn gốc5151.

- Hoạt động: Người gửi tính $MAC(M, K)$ và gửi kèm với bản tin $M$. Người nhận dùng khóa bí mật $K$ và bản tin $M$ nhận được để tính lại MAC và so sánh với giá trị nhận được5252.

- MAC dựa trên Hàm Băm (HMAC): Một phương pháp sử dụng hàm băm (MD5 hoặc SHA) kết hợp với khóa bí mật để tạo ra MAC. HMAC được thiết kế để kết hợp tính bảo mật của khóa bí mật với hiệu quả của hàm băm, tăng cường tính an toàn cho việc xác thực53535353.

- Mật mã được Xác thực (Authenticated Encryption): Chương này cũng giới thiệu về các thuật toán kết hợp cả mã hóa (bảo mật) và xác thực (toàn vẹn) trong cùng một bước, ví dụ như GCM (Galois Counter Mode)54545454.

1.5 Xác Thực Và Quản Lí Khóa (Chương 5)

Chương cuối cùng tập trung vào các cơ chế quản lý khóa và xác thực người dùng, giải quyết các vấn đề thực tiễn của việc sử dụng mật mã trong hệ thống phân tán.

- Quản lí và Phân phối Khóa Đối Xứng:

- Vấn đề: Trong hệ thống phân tán, số lượng khóa cần thiết tăng theo cấp số nhân ($n \times (n-1) / 2$ khóa cho $n$ điểm cuối)55555555.

- Giải pháp: Sử dụng Trung tâm Phân phối Khóa (KDC – Key Distribution Center) để giảm số lượng khóa từ $O(n^2)$ xuống $O(n)$56565656. KDC sử dụng mật mã hóa đối xứng để phân phối các khóa bí mật tạm thời (session keys) cho các bên5757.

- Trao đổi Khóa Bảo mật: Đề xuất các thủ tục phân phối khóa bí mật đơn giản và thủ tục cung cấp cả bảo mật và nhận thực5858.

- Phân phối Khóa Công Khai: Vấn đề chính là làm sao để phân phối khóa công khai một cách đáng tin cậy mà không bị kẻ tấn công mạo danh (tấn công Man-in-the-Middle)59595959. Có nhiều giải pháp được thảo luận6060:

- Thông báo công khai: Dễ bị giả mạo61616161.

- Thư mục khóa công khai (Public-key Directory): Duy trì một thư mục động các khóa công khai. Mức độ an ninh đạt được cao hơn nếu nơi lưu trữ thư mục là đáng tin cậy62626262.

- Chứng thư Khóa Công Khai (Public-key Authority): Sử dụng Cơ quan Chứng thực (CA) để cấp chứng chỉ.

- Chứng thư X.509:

- Khái niệm: Là chuẩn quốc tế để định dạng Chứng chỉ số (Digital Certificate)6363.

- Vai trò: Dùng để xác thực danh tính của người sở hữu khóa công khai, bằng cách gắn khóa công khai với các thông tin nhận dạng cá nhân6464. Chứng chỉ X.509 được cấp bởi Cơ quan Chứng thực (CA) đáng tin cậy6565.

- Xác thực Người dùng Từ xa (Remote User Authentication):

- Nguyên lí: Mỗi thực thể cố gắng truy nhập đầu tiên phải được nhận dạng (xác thực) thì mới được phép truy cập các tài nguyên mạng, thông tin, dịch vụ và ứng dụng66.

- Phương pháp: Có thể sử dụng mật mã khóa đối xứng hoặc bất đối xứng để xác thực người dùng, thường thông qua việc trao đổi các khóa phiên (session keys) và thông tin nhận dạng một cách an toàn67676767. Trọng tâm của bài toán trao đổi khóa nhận thực là tính bảo mật và vấn đề vô hạn (ngăn chặn tấn công phát lại)68686868.

2. Cảm Nhận Và Đánh Giá Về Bài Giảng An Ninh Mạng Viễn Thông

Giáo trình “An Ninh Mạng Viễn Thông” là một tài liệu học thuật vững chắc, cung cấp một lượng kiến thức khổng lồ và cần thiết cho sinh viên chuyên ngành, với cách tiếp cận hệ thống và chuyên sâu.

2.1 Tính Hệ Thống Và Chiều Sâu Học Thuật

- Cấu trúc Logic Hoàn hảo: Bài giảng thể hiện một lộ trình học tập có tổ chức cao, bắt đầu bằng việc thiết lập bối cảnh (tổng quan về tấn công và dịch vụ X.800) trước khi đi sâu vào các công cụ mật mã. Việc giới thiệu các dịch vụ an toàn (Bảo mật, Toàn vẹn, Xác thực, Chống chối bỏ, Kiểm soát truy cập) ở Chương 1, sau đó dùng mật mã khóa đối xứng/bất đối xứng (Chương 2, 3) để giải quyết Bảo mật, và dùng MAC/Hàm băm (Chương 4) để giải quyết Toàn vẹn và Xác thực, là một cách tiếp cận sư phạm rất hiệu quả. Nó giúp người học thấy rõ công cụ (thuật toán) phục vụ cho dịch vụ (mục tiêu an toàn) nào.

- Sự Chi tiết về Thuật toán Mật mã: Giáo trình không chỉ dừng lại ở việc giới thiệu tên thuật toán mà còn đi sâu vào cấu trúc bên trong, đặc biệt là với DES và AES. Việc phân tích rõ ràng cấu trúc Feistel và Mạng S-P, cùng với sự giải thích chi tiết về các hàm biến đổi của AES (SubBytes, ShiftRows, MixColumns, AddRoundKey)69696969, cho thấy chiều sâu học thuật của tài liệu. Điều này rất quan trọng để sinh viên hiểu được các nguyên lý của mật mã hiện đại như tính khuếch tán và gây lẫn, thay vì chỉ xem mật mã như một “hộp đen”.

- Nền tảng Toán học Cốt lõi: Chương 3 đã làm nổi bật vai trò của Lý thuyết Số trong mật mã học hiện đại. Việc liên kết độ an toàn của RSA với bài toán phân tích thừa số nguyên tố lớn và Diffie-Hellman với bài toán logarit rời rạc 7070 là điểm mấu chốt, thể hiện rằng an ninh mạng không chỉ là công nghệ mà còn là khoa học ứng dụng toán học.

2.2 Tính Ứng Dụng Thực Tế Và Giải Quyết Vấn Đề

- Vai trò của Khóa Công Khai: Bài giảng đã trình bày rõ ràng ưu điểm vượt trội của mật mã khóa công khai. Vấn đề lớn nhất của mật mã khóa đối xứng là quản lý và phân phối khóa ($O(n^2)$ khóa)71717171. Khóa công khai giải quyết vấn đề này một cách thanh lịch, không chỉ bằng cách dùng Khóa Công Khai/Riêng để mã hóa mà còn dùng các giao thức như Diffie-Hellman để thiết lập khóa bí mật chung qua kênh không an toàn7272.

- Kiểm soát Tính Toàn vẹn (MAC và Hash): Sự tách biệt Chương 4 để tập trung vào tính toàn vẹn là hoàn toàn hợp lý. MAC và Hàm Băm là các công cụ không thể thiếu để xây dựng chữ ký số và hệ thống xác thực. Việc giải thích các yêu cầu bảo mật của Hàm Băm, đặc biệt là va chạm kháng73737373, thể hiện sự hiểu biết sâu sắc về các mối đe dọa thực tế, vì việc tìm ra va chạm là bước đầu để tấn công các hệ thống chữ ký số hoặc xác thực dựa trên hàm băm.

- Quản lý Khóa và Xác thực (X.509): Chương 5 đóng vai trò cầu nối quan trọng, đưa lý thuyết mật mã vào các kịch bản thực tế. Việc giới thiệu về Chứng thư X.509 7474 là rất thiết yếu, bởi đây là nền tảng cho hầu hết các giao thức bảo mật tầng ứng dụng và vận chuyển (như SSL/TLS) hiện nay. Nó nhấn mạnh rằng trong thế giới Internet, việc xác thực danh tính (tức là đảm bảo Khóa Công khai thực sự thuộc về người được tuyên bố) quan trọng không kém việc mã hóa dữ liệu.

2.3 Đánh Giá Chung Và Tầm Quan Trọng Của Giáo Trình

- Cảnh báo về Tấn công Tích cực: Giáo trình đã làm rõ sự khác biệt giữa tấn công thụ động (chủ yếu chỉ có thể ngăn ngừa bằng mã hóa) và tấn công tích cực (khó có thể phòng ngừa hoàn toàn)757575757575757575. Điều này tạo ra một góc nhìn thực tế cho người học: An ninh mạng là một cuộc chiến không ngừng, đòi hỏi nhiều lớp bảo vệ (dịch vụ xác thực, toàn vẹn, chống chối bỏ) kết hợp, chứ không chỉ riêng mật mã hóa.

- Giá trị của HMAC: Trong thực tế, các thuật toán MAC dựa trên mật mã khối đã được thay thế rộng rãi bởi HMAC7676. Việc giới thiệu HMAC dựa trên hàm băm như một cơ chế xác thực mạnh mẽ cho thấy bài giảng bắt kịp với các tiêu chuẩn công nghiệp. HMAC đã được chứng minh là an toàn và hiệu quả hơn trong việc chống lại các cuộc tấn công nhất định so với MAC truyền thống dựa trên DES/AES77777777.

- Tiếp cận Toàn diện: Giáo trình không chỉ giới thiệu về các thuật toán mã hóa, mà còn thảo luận về cách các thuật toán đó được áp dụng trong các giao thức mạng (như Kerberos, SSL/TLS, IPSec không được đề cập chi tiết trong các mục lục trích dẫn nhưng là các ứng dụng logic của các khái niệm được trình bày). Sự nhấn mạnh vào Mô hình An toàn Truy nhập Mạng và các dịch vụ X.800 78787878 giúp sinh viên thấy được bức tranh toàn cảnh về cách xây dựng một hệ thống phòng thủ đa chiều, bao gồm cả các yếu tố vật lý và kỹ thuật số.

Tóm lại, giáo trình “An Ninh Mạng Viễn Thông” là một tài liệu học tập có tính chất nền tảng và chuyên môn cao. Nó không chỉ cung cấp kiến thức về “công cụ mật mã” mà còn định hình “tư duy an toàn mạng” một cách hệ thống và thực tế, từ việc nhận diện mối đe dọa (tấn công) đến việc triển khai các giải pháp (dịch vụ, cơ chế). Đây là một nguồn tài liệu không thể thiếu đối với những ai muốn làm chủ lĩnh vực bảo mật và an ninh thông tin.