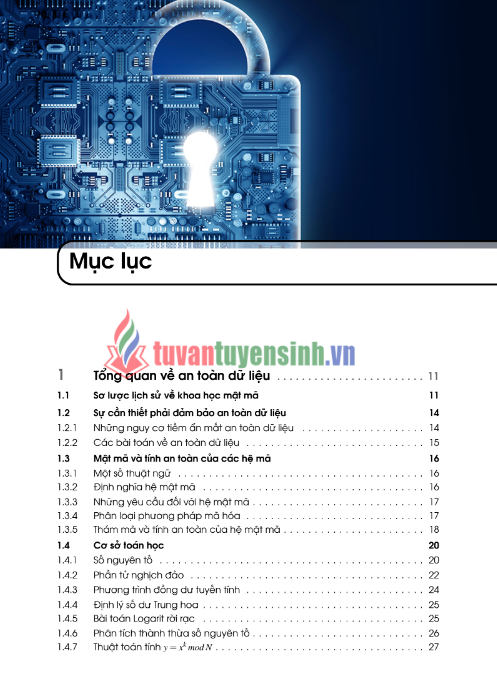

1. Tóm Tắt Hệ Thống Kiến Thức Nền Tảng Trong Chương 1

Chương 1 của giáo trình được cấu trúc thành 4 phần lớn, đưa người đọc từ lịch sử mật mã đến các công cụ toán học, từ nguy cơ tiềm ẩn đến định nghĩa chính thức của một hệ mật mã.

1. Sơ Lược Lịch Sử về Khoa Học Mật Mã

Phần này đặt nền móng lịch sử cho Mật mã học, một khoa học đã tồn tại hàng nghìn năm và là tiền thân của An toàn Dữ liệu hiện đại.

Mật mã học (Cryptography) không phải là phát minh của thời đại máy tính mà đã là một công cụ thiết yếu trong chiến tranh và ngoại giao từ thời cổ đại. Mục đích ban đầu và xuyên suốt của mật mã học là che giấu thông tin (confidentiality) khỏi những đối tượng không được phép, đảm bảo rằng ngay cả khi tin nhắn bị chặn, nội dung của nó vẫn không thể bị hiểu được. Sự sơ lược lịch sử này thường tập trung vào sự chuyển giao từ Mật mã cổ điển sang Mật mã hiện đại.

- Mật mã Cổ điển: Thường dựa trên các kỹ thuật đơn giản như hoán vị (transposition, thay đổi thứ tự ký tự) và thay thế (substitution, thay thế ký tự này bằng ký tự khác). Ví dụ điển hình là mã Caesar. Những hệ mã này có điểm yếu chí mạng là dễ bị giải mã bằng cách phân tích tần suất ký tự hoặc các phương pháp thám mã dựa trên ngữ cảnh.

- Mật mã Hiện đại: Bắt đầu phát triển mạnh mẽ từ thế kỷ 20, đặc biệt sau Chiến tranh thế giới thứ hai, và đạt đỉnh cao với sự ra đời của các thuật toán phức tạp hơn nhiều. Sự khác biệt cốt lõi là sự tách biệt giữa thuật toán mã hóa (encryption algorithm) và khóa mã (key). Theo Nguyên tắc Kerckhoffs, tính an toàn của hệ mật mã phải nằm ở sự bí mật của khóa mã, chứ không phải ở sự bí mật của thuật toán. Điều này cho phép thuật toán được công bố rộng rãi để kiểm tra, trong khi khóa mã vẫn được giữ bí mật tuyệt đối.

Việc hiểu lịch sử giúp người học nhận ra rằng Mật mã học đã tiến hóa từ một nghệ thuật che giấu thành một khoa học toán học phức tạp, đặt nền tảng cho việc sử dụng rộng rãi trong các hệ thống máy tính ngày nay.

2. Sự Cần Thiết Phải Đảm Bảo An Toàn Dữ Liệu

Phần này lý giải tầm quan trọng cấp thiết của An toàn Dữ liệu trong kỷ nguyên số, nơi dữ liệu được xem là tài sản quý giá nhất.

1. Những Nguy Cơ Tiềm Ẩn Mất An Toàn Dữ Liệu

Các nguy cơ tiềm ẩn rất đa dạng, bao gồm cả các mối đe dọa cố ý (tấn công mạng) và vô ý (lỗi người dùng, thiên tai). Chúng được phân loại rộng rãi như sau:

- Tấn công Thụ động (Passive Attacks): Mục tiêu là thu thập thông tin mà không làm thay đổi hệ thống. Ví dụ: Nghe lén (Eavesdropping), Phân tích lưu lượng (Traffic Analysis) để tìm kiếm các mẫu truyền thông. Nguy cơ chính là làm lộ Tính bảo mật (Confidentiality).

- Tấn công Chủ động (Active Attacks): Mục tiêu là thay đổi hệ thống hoặc dữ liệu. Ví dụ: Giả mạo (Masquerade), Phủ nhận dịch vụ (Denial of Service – DoS), Thay đổi nội dung thông điệp (Modification of Messages). Nguy cơ chính là làm mất Tính toàn vẹn (Integrity) và Tính sẵn sàng (Availability).

- Lỗi Vô ý: Bao gồm lỗi phần mềm, lỗi phần cứng, và lỗi của con người (ví dụ: cấu hình sai, xóa nhầm dữ liệu, làm mất thiết bị). Các lỗi này có thể dẫn đến mất Tính sẵn sàng hoặc Tính toàn vẹn của dữ liệu.

- Thiên tai và Sự cố: Bao gồm hỏa hoạn, lũ lụt, động đất, hoặc mất điện đột ngột. Những sự kiện này đe dọa nghiêm trọng đến Tính sẵn sàng của hệ thống.

2. Các Bài Toán về An Toàn Dữ Liệu

Các nguy cơ trên dẫn đến nhu cầu giải quyết 3 bài toán cốt lõi trong An toàn Thông tin, thường được gọi là Bộ ba CIA (CIA Triad):

- Tính Bảo Mật (Confidentiality): Đảm bảo rằng chỉ những người dùng được ủy quyền mới có thể truy cập thông tin. Đây là bài toán truyền thống của Mật mã học, giải quyết bằng cách sử dụng các kỹ thuật mã hóa (Encryption).

- Tính Toàn Vẹn (Integrity): Đảm bảo rằng thông tin không bị thay đổi, sửa đổi, hoặc phá hủy một cách trái phép trong quá trình lưu trữ hoặc truyền tải. Bài toán này được giải quyết bằng cách sử dụng các hàm băm an toàn (Hash Functions) và Chữ ký số (Digital Signatures).

- Tính Sẵn Sàng (Availability): Đảm bảo rằng hệ thống và dữ liệu có thể được truy cập và sử dụng bởi người dùng được ủy quyền khi cần thiết. Bài toán này liên quan đến khả năng phục hồi sau thảm họa (Disaster Recovery), hệ thống dự phòng (Redundancy), và phòng chống tấn công DoS/DDoS.

Ngoài ra, giáo trình còn đề cập đến các yêu cầu bổ sung quan trọng như Tính xác thực (Authentication – xác minh danh tính người dùng/thiết bị) và Tính không chối bỏ (Non-repudiation – đảm bảo người gửi không thể phủ nhận việc đã gửi thông điệp).

3. Mật Mã và Tính An Toàn Của Các Hệ Mã

Phần này đi sâu vào định nghĩa chính thức và các tiêu chí đánh giá khoa học về các hệ mật mã.

1. Một Số Thuật Ngữ

Các thuật ngữ cơ bản được định nghĩa để thiết lập ngôn ngữ chung trong Mật mã học:

- Bản rõ (Plaintext): Thông tin gốc chưa được mã hóa.

- Bản mã (Ciphertext): Thông tin sau khi đã được mã hóa.

- Mã hóa (Encryption): Quá trình chuyển bản rõ thành bản mã.

- Giải mã (Decryption): Quá trình chuyển bản mã trở lại thành bản rõ.

- Khóa mã (Key): Thông tin bí mật được sử dụng trong quá trình mã hóa/giải mã.

2. Định Nghĩa Hệ Mật Mã

Hệ mật mã (Cryptosystem) được định nghĩa chính thức là một bộ 5 thành phần: $(P, C, K, E, D)$, trong đó:

- P (Plaintext space): Tập hợp tất cả các bản rõ có thể.

- C (Ciphertext space): Tập hợp tất cả các bản mã có thể.

- K (Key space): Tập hợp tất cả các khóa mã có thể.

- E (Encryption function): Tập hợp các thuật toán mã hóa, $E_k: P \rightarrow C$, với $k \in K$.

- D (Decryption function): Tập hợp các thuật toán giải mã, $D_k: C \rightarrow P$, sao cho $D_k(E_k(p)) = p$ với mọi bản rõ $p \in P$.

3. Những Yêu Cầu Đối Với Hệ Mật Mã

Một hệ mật mã muốn được coi là an toàn và khả dụng cần đáp ứng nhiều yêu cầu nghiêm ngặt:

- Tính an toàn lý thuyết: Hệ mật mã phải an toàn ngay cả khi kẻ tấn công có toàn bộ thông tin về thuật toán và một lượng lớn bản mã/bản rõ tương ứng.

- Tính an toàn tính toán: Mặc dù về mặt lý thuyết có thể bị phá vỡ (ví dụ: bằng cách thử tất cả các khóa), nhưng thời gian và chi phí tính toán để phá vỡ phải lớn hơn tuổi thọ của thông tin hoặc vượt quá khả năng của bất kỳ kẻ tấn công nào.

- Tính hiệu quả: Quá trình mã hóa và giải mã phải nhanh chóng và hiệu quả, không gây ra sự chậm trễ đáng kể trong hệ thống.

- Tính chính xác: Không được có lỗi trong quá trình giải mã, bản rõ thu được phải chính xác là bản rõ gốc.

4. Phân Loại Phương Pháp Mã Hóa

Các hệ mật mã được phân loại thành 2 loại chính dựa trên mối quan hệ giữa khóa mã hóa và khóa giải mã:

Có thể bạn cũng muốn đọc thêm các cuốn sách sau:

- Mật mã Đối xứng (Symmetric-key Cryptography): Sử dụng một khóa duy nhất (hoặc các khóa dễ dàng tính toán được từ nhau) cho cả quá trình mã hóa và giải mã.

- Ưu điểm: Tốc độ mã hóa rất nhanh, hiệu quả về tính toán.

- Nhược điểm: Vấn đề phân phối khóa (key distribution problem) – cả người gửi và người nhận đều cần có khóa bí mật trước khi truyền thông an toàn. Ví dụ: AES, DES.

- Mật mã Bất đối xứng (Asymmetric-key Cryptography/Public-key Cryptography): Sử dụng một cặp khóa – Khóa công khai (Public Key) dùng để mã hóa và Khóa bí mật (Private Key) dùng để giải mã.

- Ưu điểm: Giải quyết vấn đề phân phối khóa. Khóa công khai có thể được công bố rộng rãi.

- Nhược điểm: Tốc độ mã hóa/giải mã chậm hơn rất nhiều so với mật mã đối xứng. Ví dụ: RSA, ECC.

5. Thám Mã và Tính An Toàn Của Hệ Mật Mã

Thám mã (Cryptanalysis) là khoa học nghiên cứu các phương pháp phá vỡ các hệ mật mã. Tính an toàn của một hệ mật mã được đo bằng khả năng chống lại các cuộc tấn công thám mã.

Các kiểu tấn công thám mã cổ điển bao gồm: Chỉ có bản mã (Ciphertext-only attack), Bản rõ đã biết (Known-plaintext attack), Bản rõ được chọn (Chosen-plaintext attack), và Bản mã được chọn (Chosen-ciphertext attack). Mức độ an toàn cao nhất là hệ mật mã có thể chống lại tấn công Bản rõ được chọn, nơi kẻ tấn công có thể chọn các bản rõ bất kỳ để mã hóa và nhận được bản mã tương ứng.

4. Cơ Sở Toán Học

Mật mã học hiện đại hoàn toàn dựa trên các nguyên tắc toán học. Phần này nhấn mạnh tầm quan trọng của toán học để hiểu và thiết kế các hệ mã.

1. Số Nguyên Tố

Số nguyên tố (Prime Number) là nền tảng của mật mã bất đối xứng (Public-key Cryptography), đặc biệt là thuật toán RSA.

- Vai trò trong RSA: Thuật toán RSA dựa trên sự khó khăn về tính toán của Bài toán phân tích thừa số nguyên tố (Factoring problem). Việc nhân 2 số nguyên tố rất lớn là nhanh, nhưng việc phân tích ngược lại để tìm 2 số nguyên tố gốc từ tích của chúng là cực kỳ khó khăn, gần như bất khả thi trong một khoảng thời gian hợp lý (với các số nguyên tố có độ dài hàng trăm chữ số).

- Toán học Modulo: Ngoài số nguyên tố, phần này chắc chắn sẽ giới thiệu về Số học modulo (Modular Arithmetic), bao gồm các khái niệm về phép đồng dư, nghịch đảo modulo, và Hàm Euler (phi hàm). Đây là các công cụ toán học được sử dụng để định nghĩa các phép toán trong các thuật toán mã hóa như RSA, ElGamal, và ECC.

2. Cảm Nhận Cá Nhân và Đánh Giá Chiến Lược Giáo Trình

Giáo trình “AN TOÀN DỮ LIỆU” này là một tài liệu học tập có giá trị chiến lược và học thuật cao, đặc biệt qua cách thức tiếp cận và xây dựng nền tảng trong Chương 1. Sự trình bày có hệ thống, từ triết lý đến toán học, giúp người học không chỉ sử dụng mà còn hiểu sâu sắc về các công nghệ bảo mật.

1. Vị Thế Chiến Lược Của An Toàn Dữ Liệu Trong Kỷ Nguyên Số

Giáo trình ra đời trong bối cảnh An toàn Thông tin đã chuyển từ một “tùy chọn” sang một “yêu cầu bắt buộc” trong mọi lĩnh vực.

- Dữ liệu là Vàng: Việc giáo trình đặt tiêu đề trực tiếp là “AN TOÀN DỮ LIỆU” thay vì chỉ “Mật mã học” cho thấy sự nhận thức đúng đắn về tài sản cốt lõi cần bảo vệ. Trong kỷ nguyên kinh tế số, dữ liệu cá nhân, dữ liệu tài chính, và sở hữu trí tuệ là mục tiêu hàng đầu của các cuộc tấn công mạng.

- Khẳng định Vai trò của CIA Triad: Việc trình bày các bài toán an toàn dữ liệu xoay quanh Tính Bảo Mật, Tính Toàn Vẹn, và Tính Sẵn Sàng là cách tiếp cận chuẩn mực và không thể thiếu. Nó định hình tư duy cho sinh viên về việc một hệ thống an toàn không chỉ là hệ thống khó xâm nhập (Confidentiality) mà còn phải là hệ thống đáng tin cậy (Integrity) và luôn sẵn sàng phục vụ (Availability). Đây là triết lý nền tảng cho việc thiết kế các hệ thống bảo mật hiện đại.

- Sự Liên kết Nội dung: Phạm vi của giáo trình bao gồm Mã hóa, An ninh CSDL, và An ninh Mạng. Sự toàn diện này là điều cần thiết, vì một lỗ hổng trong bất kỳ khâu nào (từ thuật toán mã hóa, cấu hình cơ sở dữ liệu, đến giao thức mạng) đều có thể dẫn đến thất bại toàn hệ thống. Giáo trình đặt người học vào vị trí có thể nhìn nhận vấn đề an toàn một cách tổng thể, từ lập trình viên đến quản trị viên hệ thống.

2. Sự Cân Bằng Giữa Lý Thuyết Mật Mã và Ứng Dụng Thực Tiễn

Chương 1 đã thành công trong việc xây dựng cầu nối giữa lý thuyết toán học và ứng dụng thực tiễn của công nghệ bảo mật.

- Tầm quan trọng của Cơ sở Toán học: Việc dành riêng một phần cho Cơ sở Toán học, đặc biệt là Số nguyên tố, là một quyết định học thuật xuất sắc. Mật mã học hiện đại, đặc biệt là mật mã bất đối xứng, không thể được hiểu rõ nếu không nắm vững số học modulo và lý thuyết số.

- Cảm nhận của tôi là sự nhấn mạnh này giúp người học tránh việc chỉ sử dụng các thuật toán như một “hộp đen” (black box). Hiểu được cơ chế hoạt động của RSA dựa trên bài toán phân tích thừa số nguyên tố mang lại cái nhìn sâu sắc về lý do tại sao khóa mã cần có độ dài tối thiểu 2048 bit hay 4096 bit để duy trì tính an toàn tính toán.

- Phân Loại Hệ Mật Mã: Sự phân biệt rõ ràng giữa Mật mã Đối xứng (tốc độ cao, vấn đề phân phối khóa) và Mật mã Bất đối xứng (tốc độ chậm, giải quyết phân phối khóa) là nền tảng cho việc hiểu kiến trúc của các giao thức an toàn thực tế, chẳng hạn như giao thức TLS/SSL (sử dụng mật mã bất đối xứng để trao đổi khóa, sau đó dùng mật mã đối xứng để mã hóa dữ liệu truyền tải), hay VPN.

- Khái niệm về Thám Mã: Việc đưa Thám mã và các kiểu tấn công vào giáo trình ngay từ đầu là một phương pháp giảng dạy mang tính phòng ngừa. Bằng cách hiểu kẻ tấn công nghĩ gì và phương pháp tấn công của họ (Ciphertext-only, Known-plaintext), người học sẽ biết cách thiết kế và triển khai hệ mật mã một cách mạnh mẽ hơn, tuân thủ các nguyên tắc như sử dụng số ngẫu nhiên chất lượng cao và không tái sử dụng khóa.

3. Phân Tích Chiều Sâu về Sự Tiến Hóa của Tính An Toàn

Giáo trình đã khéo léo làm nổi bật sự tiến hóa của tiêu chuẩn an toàn trong Mật mã học.

- Từ Che giấu đến Xác thực: Chương 1 cho thấy Mật mã học đã phát triển vượt ra khỏi mục tiêu duy nhất là Bảo mật (Confidentiality). Sự ra đời của Chữ ký số (được suy ra từ mật mã bất đối xứng) đã giải quyết triệt để các bài toán về Tính Toàn vẹn và Tính Không Chối bỏ. Chữ ký số đảm bảo rằng thông điệp không bị thay đổi và nguồn gốc của thông điệp là xác thực.

- Định nghĩa Chính xác: Định nghĩa chính thức của một hệ mật mã là bộ 5 thành phần $(P, C, K, E, D)$ là một sự trình bày học thuật nghiêm túc. Việc sử dụng ký hiệu toán học để mô tả các tập hợp và hàm chức năng là cách tốt nhất để đảm bảo tính chính xác và tránh mơ hồ, điều kiện tiên quyết để nghiên cứu sâu hơn về các thuật toán phức tạp như Rabin hay ElGamal.

- Tầm quan trọng của Khóa mã: Việc phân loại các hệ mật mã xoay quanh Khóa mã (Key) là một cách để định vị vai trò quan trọng nhất của nó. Khóa mã là thông tin bí mật duy nhất; nếu thuật toán bị rò rỉ, hệ thống vẫn an toàn nếu khóa được giữ kín. Điều này củng cố Nguyên tắc Kerckhoffs và định hướng người học tập trung vào các vấn đề quản lý khóa (Key Management).

4. Kết Luận Chung: Nền Tảng Không Thể Thiếu

Giáo trình “AN TOÀN DỮ LIỆU” này, dựa trên Chương 1, là một khởi đầu vững chắc, không thể thiếu cho bất kỳ sinh viên nào muốn chuyên sâu vào lĩnh vực an toàn thông tin.

- Giá trị Tổng quan: Chương 1 đã thành công trong việc tạo ra một khung tham chiếu toàn diện, từ lịch sử (từ cổ điển đến hiện đại) đến toán học (số nguyên tố, modulo), từ nhu cầu thực tiễn (CIA Triad) đến định nghĩa khoa học (hệ mật mã 5 thành phần).

- Định hướng Chuyên môn: Bằng cách trình bày rõ ràng các nguy cơ tiềm ẩn và các bài toán an toàn dữ liệu, giáo trình đã định hướng sinh viên trở thành các chuyên gia bảo mật có khả năng phân tích mối đe dọa (Threat Analysis) và thiết kế hệ thống có khả năng phòng thủ nhiều lớp. Sự toàn diện về phạm vi (Mã hóa, CSDL, Mạng) đảm bảo rằng người học sẽ có được các kỹ năng cần thiết để giải quyết các vấn đề phức tạp trong thế giới thực, nơi các lỗ hổng thường xuất hiện ở các điểm giao nhau giữa các hệ thống khác nhau.

Với sự trình bày chặt chẽ và chuyên sâu này, giáo trình đặt người học vào vị trí thuận lợi để tiếp thu các kiến thức phức tạp hơn về Mã hóa Khối, Hàm Băm, Quản lý Khóa, và Triển khai các hệ thống An ninh Mạng và An ninh Cơ sở Dữ liệu trong các chương tiếp theo, từ đó đóng góp vào việc bảo vệ cơ sở hạ tầng thông tin quốc gia.

Các sách & tài liệu khác cùng chủ đề: