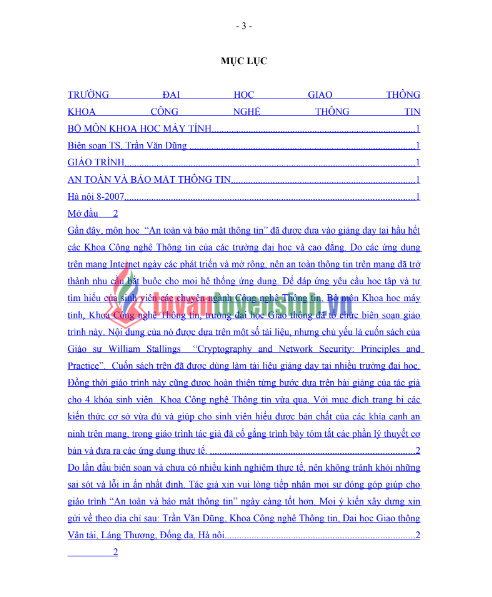

1. Tóm Tắt Chi Tiết Nội Dung Bài Giảng

Bài giảng Mã hóa là một tài liệu học thuật toàn diện, tập trung vào các nguyên lý, thuật toán và ứng dụng của mật mã học (Cryptography) trong lĩnh vực an toàn thông tin. Tài liệu này cung cấp cái nhìn sâu sắc từ các hệ mã hóa cổ điển cho đến các tiêu chuẩn mật mã hiện đại, bao gồm cả mã hóa đối xứng, bất đối xứng, hàm băm và chữ ký số.

1.1. Khái Niệm Cơ Bản Và Lịch Sử Phát Triển

Bài giảng mở đầu bằng việc định nghĩa mật mã học, phân biệt giữa Mã hóa (Encryption) và Giải mã (Decryption), và giới thiệu các mục tiêu cơ bản của an toàn thông tin.

- Các Mục tiêu An toàn: Tài liệu nhấn mạnh ba trụ cột chính:

- Bảo mật (Confidentiality): Đảm bảo thông tin chỉ được truy cập bởi những người được phép1.

- Toàn vẹn (Integrity): Đảm bảo thông tin không bị sửa đổi một cách trái phép trong quá trình truyền tải hoặc lưu trữ2.

- Sẵn sàng (Availability): Đảm bảo hệ thống và thông tin luôn có thể được truy cập khi cần3.

- Ngoài ra, các khái niệm về Xác thực (Authentication) và Không chối bỏ (Non-repudiation) cũng được đề cập, làm nền tảng cho chữ ký số44.

- Mô hình Mật mã: Trình bày mô hình giao tiếp cơ bản, bao gồm Bản rõ (Plaintext), Bản mã (Ciphertext), Khóa (Key), Thuật toán Mã hóa (Encryption Algorithm) và Thuật toán Giải mã (Decryption Algorithm). Sự an toàn của một hệ mã hóa phụ thuộc vào độ phức tạp của thuật toán và tính bảo mật của khóa555.

- Lịch sử và Phân loại: Tài liệu phân loại các hệ mã thành hai nhóm chính: Hệ mã hóa cổ điển và Hệ mã hóa hiện đại, đồng thời giới thiệu Nguyên lý Kerckhoffs (sự an toàn của hệ mã không nên phụ thuộc vào bí mật của thuật toán, mà chỉ phụ thuộc vào bí mật của khóa)6.

1.2. Hệ Mã Hóa Cổ Điển

Chương này đi sâu vào các kỹ thuật mã hóa sơ khai, được sử dụng chủ yếu trước kỷ nguyên máy tính.

- Mã hóa Thay thế (Substitution Ciphers):

- Mã Caesar: Là hệ mã đơn giản nhất, trong đó mỗi chữ cái của bản rõ được thay thế bằng một chữ cái cách nó một số vị trí cố định $k$ trong bảng chữ cái7.

- Mã Đơn Thay thế (Monoalphabetic Ciphers): Sử dụng một bảng thay thế cố định cho toàn bộ thông điệp. Tài liệu chỉ ra rằng chúng dễ bị phá vỡ bằng phân tích tần suất8.

- Mã Vigenere: Là hệ mã Đa Thay thế (Polyalphabetic Cipher), sử dụng một khóa là một từ để tạo ra nhiều bảng thay thế khác nhau. Mã Vigenere khó bị phá vỡ hơn Mã Đơn Thay thế và được trình bày chi tiết với công thức toán học $C_i = (P_i + K_i) \mod 26$9.

- Mã hóa Chuyển vị (Transposition Ciphers):

- Hệ mã này giữ nguyên các chữ cái nhưng thay đổi vị trí của chúng. Ví dụ phổ biến là mã chuyển vị theo cột, nơi bản rõ được viết thành lưới và đọc theo một thứ tự cột đã được khóa quy định10.

Tài liệu kết luận phần cổ điển bằng cách nhấn mạnh tính dễ bị tổn thương của chúng trước các cuộc tấn công dựa trên thống kê và sức mạnh tính toán hiện đại.

1.3. Hệ Mã Hóa Đối Xứng Hiện Đại (Symmetric Cryptography)

Đây là xương sống của mật mã hiện đại, nơi khóa mã hóa và khóa giải mã là giống nhau hoặc dễ dàng suy ra từ nhau.

- Thuật toán DES (Data Encryption Standard):

- Được mô tả là một hệ mã khối (Block Cipher) với kích thước khối 64 bit và kích thước khóa 56 bit hiệu dụng1111.

- Tài liệu trình bày cấu trúc DES dựa trên mạng Feistel, bao gồm 16 vòng lặp với các phép toán Hoán vị (Permutation) và Thay thế (Substitution) phức tạp1212.

- Mặc dù từng là tiêu chuẩn, DES đã không còn an toàn do kích thước khóa 56 bit quá nhỏ, dễ bị tấn công vét cạn (brute-force attack)1313.

- Thuật toán 3DES (Triple DES):

- Một cải tiến của DES, sử dụng ba khóa DES khác nhau (hoặc hai khóa với cấu hình EDE – Encrypt-Decrypt-Encrypt) để tăng độ dài khóa hiệu dụng lên 112 hoặc 168 bit, đảm bảo an toàn lâu dài hơn1414.

- Thuật toán AES (Advanced Encryption Standard):

- Là tiêu chuẩn mã hóa đối xứng hiện tại, sử dụng cấu trúc mạng Thay thế-Hoán vị (Substitution-Permutation Network) thay vì mạng Feistel1515.

- AES hỗ trợ kích thước khóa linh hoạt: 128, 192, hoặc 256 bit, và kích thước khối cố định 128 bit.

- Tài liệu giới thiệu các giai đoạn chính của AES: SubBytes (thay thế byte bằng S-box), ShiftRows (chuyển vị hàng), MixColumns (trộn cột bằng ma trận) và AddRoundKey (cộng khóa vòng)1616.

- Các Chế độ Hoạt động (Modes of Operation):

- Bài giảng giải thích cách áp dụng các thuật toán mã khối (như DES và AES) để mã hóa dữ liệu dài hơn kích thước khối.

- Các chế độ phổ biến được trình bày: ECB (Electronic Codebook – dễ bị tấn công vì các khối giống nhau tạo ra bản mã giống nhau), CBC (Cipher Block Chaining – sử dụng vector khởi tạo IV và liên kết khối, an toàn hơn ECB), CFB, OFB và CTR (Counter Mode – biến mã khối thành mã dòng, rất hiệu quả cho việc song song hóa)1717.

1.4. Hàm Băm Mật Mã (Cryptographic Hash Functions)

Hàm băm là công cụ thiết yếu để đảm bảo tính toàn vẹn và xác thực thông điệp.

- Đặc điểm và Yêu cầu:

- Hàm băm nhận đầu vào là thông điệp có độ dài bất kỳ và tạo ra đầu ra (hash value/digest) có độ dài cố định1818.

- Các yêu cầu bảo mật cốt lõi: Kháng tiền ảnh (Preimage Resistance), Kháng tiền ảnh thứ hai (Second Preimage Resistance) và quan trọng nhất là Kháng va chạm (Collision Resistance) – rất khó tìm ra hai thông điệp khác nhau cho cùng một giá trị băm1919.

- Các Thuật toán Hash:

- MD5 và SHA-1: Được giới thiệu nhưng cũng được cảnh báo là đã bị phá vỡ (về mặt lý thuyết/thực tế va chạm đã được tìm thấy), nên không còn được khuyến nghị cho các ứng dụng bảo mật2020.

- SHA-2 (SHA-256, SHA-512): Là tiêu chuẩn hiện tại, đảm bảo an toàn với độ dài đầu ra lớn hơn2121.

- Mã Xác thực Thông điệp (MAC – Message Authentication Code): Được đề cập như một cơ chế băm có khóa, được sử dụng để xác thực nguồn gốc và tính toàn vẹn của thông điệp22. HMAC (Hash-based MAC) là thuật toán tiêu chuẩn, kết hợp khóa bí mật với hàm băm23.

1.5. Hệ Mã Hóa Bất Đối Xứng (Asymmetric Cryptography)

Hệ mã hóa bất đối xứng sử dụng một cặp khóa: Khóa công khai (Public Key) để mã hóa và Khóa bí mật (Private Key) để giải mã.

- Thuật toán RSA (Rivest-Shamir-Adleman):

- Đây là thuật toán bất đối xứng phổ biến nhất, dựa trên bài toán khó của việc phân tích thừa số nguyên tố của các số lớn24.

- Tạo Khóa: Tài liệu giải thích quá trình chọn hai số nguyên tố lớn $p$ và $q$, tính $n = p \times q$, và tính phi hàm Euler $\phi(n)$. Sau đó chọn khóa mã hóa công khai $e$ và khóa giải mã bí mật $d$ sao cho $e \times d \equiv 1 \pmod{\phi(n)}$25.

- Quá trình Mã hóa/Giải mã: Mã hóa $C = M^e \pmod n$, Giải mã $M = C^d \pmod n$26.

- Thuật toán Trao đổi Khóa Diffie-Hellman:

- Thuật toán này được sử dụng để hai bên thiết lập một khóa bí mật chung qua một kênh công khai không an toàn, dựa trên bài toán khó của logarit rời rạc2727. Nó không dùng để mã hóa thông điệp mà chỉ dùng để trao đổi khóa phiên (session key)2828.

- Mật mã Đường cong Elliptic (ECC – Elliptic Curve Cryptography):

- Tài liệu giới thiệu ECC như một giải pháp thay thế hiệu quả hơn RSA, cung cấp cùng mức độ bảo mật với kích thước khóa nhỏ hơn nhiều. Ví dụ, một khóa ECC 256 bit cung cấp mức độ bảo mật tương đương với RSA 3072 bit2929.

1.6. Chữ Ký Số Và Hạ Tầng Khóa Công Khai (PKI)

Phần cuối cùng tập trung vào các ứng dụng thực tiễn của mật mã bất đối xứng.

- Chữ Ký Số (Digital Signature):

- Quy trình tạo chữ ký số được mô tả: Bên A băm thông điệp $M$ thành $H(M)$, sau đó mã hóa $H(M)$ bằng khóa bí mật của mình để tạo ra chữ ký $S$3030.

- Quy trình kiểm tra chữ ký: Bên B giải mã chữ ký $S$ bằng khóa công khai của A để lấy lại $H(M)$, sau đó băm $M$ thành $H'(M)$ và so sánh $H(M)$ với $H'(M)$. Nếu chúng khớp nhau, chữ ký là hợp lệ3131.

- Mục đích của Chữ ký số là đảm bảo Xác thực và Không chối bỏ3232.

- Chứng chỉ Số (Digital Certificates) và PKI:

- Chứng chỉ số (X.509) được sử dụng để liên kết Khóa công khai của một người hoặc tổ chức với danh tính thực của họ, được ký bởi một Tổ chức Cấp phát Chứng chỉ (CA – Certificate Authority) đáng tin cậy33.

- PKI (Public Key Infrastructure): Là khuôn khổ toàn diện bao gồm CA, Cơ quan Đăng ký (RA), kho lưu trữ chứng chỉ, và các chính sách, để quản lý vòng đời của các chứng chỉ số34. PKI là nền tảng cho việc bảo mật các giao dịch trên Internet (HTTPS/SSL/TLS)35.

2. Cảm Nhận Và Đánh Giá Về Bài Giảng Mã Hóa

Bài giảng Mã hóa là một tài liệu học tập xuất sắc, không chỉ bởi tính toàn diện về mặt kiến thức mà còn bởi cách sắp xếp nội dung có tính sư phạm cao. Với tư cách là một người học, tôi có những cảm nhận sâu sắc sau đây:

2.1. Tính Hệ Thống Và Tính Sư Phạm Của Bài Giảng

- Lộ trình Học Tập Logic: Bài giảng đã xây dựng một lộ trình học tập chặt chẽ. Việc bắt đầu từ các khái niệm cơ bản về an toàn thông tin (Bảo mật, Toàn vẹn, Sẵn sàng) giúp người học định hình được mục đích của mật mã học trước khi đi sâu vào công cụ36. Sự chuyển tiếp từ hệ mã cổ điển (Caesar, Vigenere) sang hệ mã hiện đại (DES, AES, RSA) là hợp lý, giúp người học hiểu được quá trình tiến hóa của kỹ thuật mã hóa và nhận ra lý do tại sao các hệ mã cổ điển đã lỗi thời, qua đó nhấn mạnh tầm quan trọng của các nguyên tắc toán học và độ phức tạp tính toán373737.

- Độ Sâu Kỹ Thuật Hợp Lý: Tài liệu không chỉ dừng lại ở việc liệt kê thuật toán mà còn đi sâu vào các cấu trúc cơ bản. Ví dụ, việc giải thích chi tiết cấu trúc mạng Feistel của DES và mạng Substitution-Permutation Network của AES là rất quan trọng. Điều này không chỉ cung cấp kiến thức bề mặt mà còn cho phép người học hiểu được “trái tim” của thuật toán3838. Tương tự, phần trình bày về RSA với các bước tạo khóa dựa trên Lý thuyết Số (chọn $p, q$, tính $\phi(n)$, chọn $e$ và $d$) là rất rõ ràng và chuẩn mực39.

- Nhấn Mạnh Các Mối Đe Dọa Hiện Đại: Việc nhắc đến các nhược điểm của MD5 và SHA-1 cùng với khuyến nghị sử dụng SHA-2 (SHA-256/512) cho thấy tài liệu được cập nhật và có trách nhiệm hướng dẫn người học về các tiêu chuẩn bảo mật hiện tại4040. Đây là điểm cộng lớn, giúp sinh viên tránh sử dụng các thuật toán đã bị bẻ khóa trong các ứng dụng thực tế.

2.2. Sự Hấp Dẫn Của Toán Học Trong Mật Mã

Điều khiến Mật mã học trở nên hấp dẫn là sự kết hợp nhuần nhuyễn giữa Toán học thuần túy (Pure Mathematics) và Khoa học Máy tính.

- Vẻ Đẹp Của Lý Thuyết Số: Bài giảng đã làm nổi bật vai trò của Lý thuyết Số (Number Theory), đặc biệt là trong Mật mã bất đối xứng. Cảm nhận cá nhân tôi là sự kinh ngạc trước việc các tính chất của số nguyên tố, đồng dư thức (modular arithmetic) và hàm phi Euler có thể được sử dụng để xây dựng các hệ thống bảo mật mà độ an toàn của nó phụ thuộc vào một bài toán toán học chưa có lời giải hiệu quả (như Phân tích thừa số nguyên tố hoặc Logarit rời rạc)41. Điều này khẳng định rằng, trong kỷ nguyên số, nền tảng Toán học vẫn là rào cản vững chắc nhất.

- Tính Hiệu Quả Của Mã Hóa Đối Xứng: Đối lập với RSA nặng về toán học, các thuật toán đối xứng như AES lại thể hiện sự tinh tế trong việc sử dụng các phép toán máy tính cơ bản (XOR, thay thế byte, dịch chuyển bit) để đạt được tốc độ xử lý vượt trội và độ bảo mật cao. Việc phân tích các chế độ hoạt động (đặc biệt là CBC và CTR) cho thấy sự khéo léo trong việc biến một thuật toán mã khối cơ bản thành công cụ xử lý dữ liệu dòng linh hoạt và an toàn4242.

2.3. Tầm Quan Trọng Thực Tiễn Của Nội Dung

Mật mã học không chỉ là lý thuyết mà còn là nền tảng cho gần như mọi hoạt động trực tuyến hiện nay.

- Bảo Mật Giao Tiếp Trên Internet (TLS/SSL): Phần chữ ký số, chứng chỉ số X.509 và PKI là những kiến thức cốt lõi để hiểu cách giao thức HTTPS hoạt động và tại sao các giao dịch thương mại điện tử, ngân hàng trực tuyến lại an toàn. Tài liệu đã làm rõ vai trò của PKI như một hệ thống quản lý niềm tin, không chỉ mã hóa mà còn xác thực danh tính, giải quyết bài toán “tin tưởng ai” trên Internet43.

- An Toàn Dữ Liệu Lớn (Big Data) và Đám Mây (Cloud): Với xu hướng lưu trữ và xử lý dữ liệu trên Cloud, việc hiểu sâu về AES và các chế độ hoạt động là thiết yếu để đảm bảo dữ liệu của khách hàng được mã hóa hiệu quả cả khi lưu trữ (at rest) và khi truyền tải (in transit). CTR mode, với khả năng song song hóa, chính là chìa khóa cho các ứng dụng đám mây hiệu suất cao.

- Phòng Ngừa Tấn Công: Việc học về các loại tấn công (phân tích tần suất, vét cạn, tấn công va chạm) thông qua ví dụ cổ điển và hiện đại giúp người học không chỉ biết cách mã hóa mà còn biết cách suy nghĩ như một kẻ tấn công để thiết kế các hệ thống phòng thủ tốt hơn.

2.4. Đánh Giá Và Hướng Phát Triển

- Điểm Mạnh:

- Toàn diện: Bao phủ đầy đủ các mảng chính của mật mã: đối xứng, bất đối xứng, hàm băm, chữ ký số.

- Chi tiết: Các thuật toán trọng yếu (AES, RSA) được mô tả cấu trúc và công thức toán học.

- Cập nhật: Đề cập đến các tiêu chuẩn hiện tại (AES, SHA-2) và các công nghệ mới nổi (ECC)44444444.

- Điểm Cải Tiến/Cảm Hứng Học Tập:

- Thiếu Ví dụ Thực Thi Code: Mặc dù bài giảng đã giải thích cấu trúc thuật toán bằng lời, việc bổ sung các đoạn mã giả (pseudo-code) hoặc ví dụ thực thi bằng ngôn ngữ lập trình phổ biến (như Python) sẽ giúp người học hình dung rõ ràng hơn về cách các phép toán SubBytes, ShiftRows hay Modular Exponentiation được áp dụng trong thực tế.

- Mật mã Hậu Lượng tử (Post-Quantum Cryptography): Do tốc độ phát triển của công nghệ, bài giảng có thể được mở rộng để giới thiệu sơ bộ về các thuật toán kháng lượng tử (lattice-based cryptography), chuẩn bị cho tương lai khi máy tính lượng tử có thể phá vỡ RSA và ECC4545.

- Tăng Cường Ứng Dụng Blockchain: Ngày nay, công nghệ blockchain sử dụng rất nhiều hàm băm và chữ ký số. Bài giảng có thể kết nối kiến thức này với ứng dụng thực tế của chữ ký số (ECDSA) và hàm băm (SHA-256) trong việc xây dựng chuỗi khối, làm tăng tính thực tiễn và hấp dẫn cho người học46464646.

Tóm lại, bài giảng này là một nguồn tài liệu quý giá và vững chắc để bắt đầu hoặc củng cố kiến thức về Mật mã học, cung cấp đầy đủ các nguyên tắc lý thuyết và kỹ thuật để người học có thể chuyển sang thiết kế và triển khai các hệ thống bảo mật trong thế giới thực. Nó là minh chứng cho việc an toàn thông tin hiện đại phụ thuộc hoàn toàn vào các nguyên lý toán học và logic được xây dựng một cách cẩn thận.